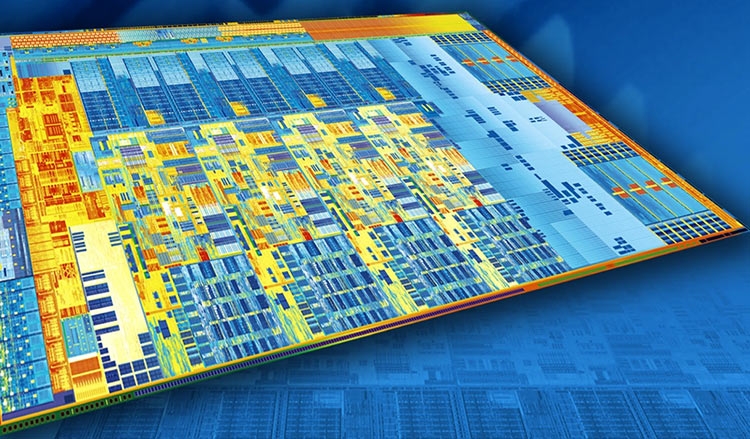

Проблема аппаратных уязвимостей современных процессоров, известная под именами Spectre и Meltdown, похоже, долгое время будет беспокоить производителей и пользователей. Ещё в январе Intel помимо прочих заплаток выпустила обновления микрокода против Spectre для своих процессоров с архитектурами Broadwell, Haswell, Skylake, Kaby Lake и Coffee Lake. Но всё оказалось не так просто — заплатки приводили к сбоям и перезагрузкам систем.

В итоге Intel рекомендовала партнёрам и пользователям воздержаться от установки заплаток до их доработки. В начале февраля был представлен исправленный вариант микрокода для мобильных и настольных потребительских чипов семейства Skylake. Позже вышли новые версии микрокода для Kaby Lake, Coffee Lake, а также ряда незатронутых предыдущим обновлением Skylake-базированных платформ.

Теперь компания выпустила переработанные заплатки для более старых архитектур Broadwell и Haswell. Эти обновления доступны для всех семейств с указанными архитектурами, кроме Broadwell Server EX и Haswell Server EX, которые всё ещё находятся в стадии бета-тестирования. Поддерживаются процессоры Xeon и Intel Core i, включая Broadwell H 43e и Broadwell U и Y.

Напомним: обновление микрокода требуется для борьбы с вариантом Spectre CVE-2017-5715 (целевое внедрение в ветвь). Теоретически на их основе для конечных потребителей будут выпущены новые версии прошивок BIOS. Работа над обновлениями микрокода для других процессоров продолжается. В частности, заплатки для семейства Intel Sandy Bridge и Ivy Bridge пребывают в состоянии бета-теста. Точно так же, хотя большая часть чипов Skylake получила обновления, микрокод Skylake Xeon E3 остаётся в статусе беты. В опубликованном ранее документе, Intel расписала планы по выпуску исправлений микрокода для других своих продуктов, начиная с 45-нм чипов вроде Core 2.

Intel на этой неделе также объяснила государственным органам США, почему она не сообщила Координационному центру CERT Департамента национальной безопасности страны о проблеме до того, как Google обнародовала информацию о Meltdown и Spectre вслед за утечкой через издание The Register. Отвечая на вопросы Комитета Палаты представителей США по энергетике и торговле, Intel заявила, что была намерена проинструктировать правительство до запланированного публичного раскрытия 9 января, но планы были сорваны из-за утечки информации раньше срока.

«Компьютерная команда экстренной готовности США (US-CERT) была впервые проинформирована об этих уязвимостях посредством публичного раскрытия информации 3 января 2018 года. Intel оперативно обсудила это разглашение с US-CERT в тот же день и снова двумя днями спустя, 5 января 2018 года», — сказано в сообщении. Intel также заявила, что с момента обнаружения потенциальных уязвимостей и до их обнародования, информацией о них обменивалась только с Google, Apple, Microsoft и ARM, что вполне соответствует отраслевым стандартам реагирования на подобные инциденты.

Источник: 3DNews