Американский разработчик антивирусного программного обеспечения Symantec опубликовал рекомендации, как избежать заражения вирусом-вымогателем Petya, который в минувший вторник атаковал сначала российские и украинские компании и госучреждения, а затем распространился и в других странах. Вредоносная программа работает по принципу нашумевшего шифровальщика WannaCry, масштабная эпидемия которого произошла в мае, и также требует выкуп в размере $300 в биткоиновом эквиваленте. Правда, пока нет достоверной информации о том, использует ли она эксплойт, патч против которого уже был выпущен Microsoft, или же речь идёт о какой-то новой уязвимости из рассекреченного хакерами арсенала АНБ.

Тем не менее, как оказалось, вирус можно обезвредить ещё до того, как он зашифрует файлы на компьютере. Для этого в папке Windows на системном диске необходимо создать в блокноте пустой файл с именем perfc без расширения. Как утверждают в Symantec, попав в систему, Petya ищет именно этот файл и, найдя его, считает данный компьютер уже заражённым, прекращая работу.

thenextweb.com

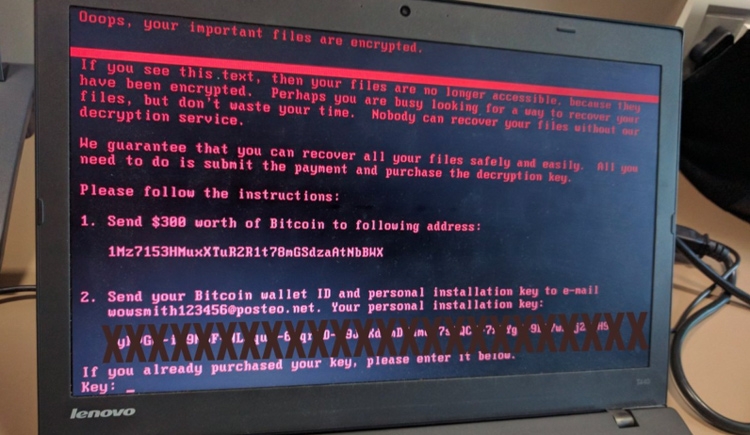

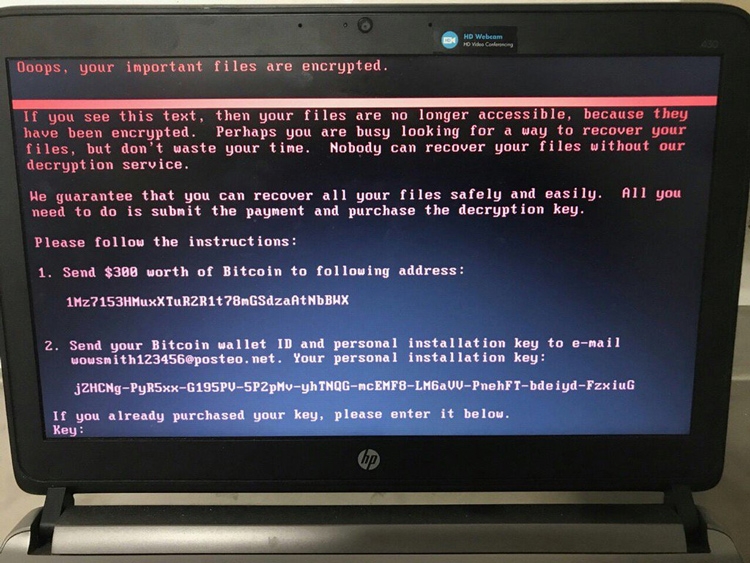

Если же вирус всё-таки заражает компьютер, то он перезаписывает главную загрузочную запись (MBR), не давая Windows загружаться. Однако, как отмечают в компании Positive Technologies, специализирующейся на вопросах информационной безопасности, это происходит не сразу, а через 1–2 часа после заражения, когда вредоносная программа перезагружает компьютер. То есть если пользователь в течение указанного времени успеет запустить команду bootrec/fixmbr, то сохранит работоспособность операционной системы. Правда, для расшифровки файлов, если их резервные копии отсутствуют, всё равно потребуется ключ.

Как сообщают СМИ, даже заплатив хакерам выкуп, получить дешифратор не представляется возможным. Дело в том, что после перевода $300 на указанный биткоин-кошелёк «жертва» должна направить данные платежа и сгенерированный вирусом персональный инсталляционный код на определённый адрес электронной почты. Но данный адрес в настоящий момент заблокирован немецким серсис-провайдером Posteo, на котором располагался «ящик». Таким образом, даже те, кто уже отправил деньги злоумышленникам (по состоянию на вечер 27 июня общая сумма переводов составила порядка $5600), вряд ли смогут вернуть доступ к своей информации. Впрочем, этого никто не гарантировал бы и в том случае, если бы почта была рабочей.

Leon Compton / Twitter

Напомним, что первые сообщения об атаке вируса-шифровальщика Petya стали поступать днем 27 июня. Как передаёт «Коммерсантъ» со ссылкой на Group-IB, среди жертв вредоносной программы оказались российские компании «Башнефть» и «Роснефть», украинские «Запорожьеоблэнерго» и «Днепроэнерго». Кроме того, от действий вируса пострадали корпорации Mars и Nivea, Киевский метрополитен, магазины «Ашан», операторы «Киевстар», LifeCell и «Укртелеком». Некоторые банки, стремясь избежать серьёзных осложнений, пошли на превентивные меры и провели проверку безопасности своих систем. По этой причине, к примеру, некоторое время не совершались клиентские операции в отделениях «Банка Хоум Кредит», хотя банкоматы и колл-центр продолжали исправно работать.

Последствия атаки Petya отмечались не только на территории России, Украины и Европы, но и даже на других континентах. В австралийском городе Хобарте, например, из-за вируса было остановлено производство на кондитерской фабрике Cadbury’s. Примечательно, что майская эпидемия WannaCry Австралию, в отличие от многих других стран, практически не затронула.

Источник: 3DNews