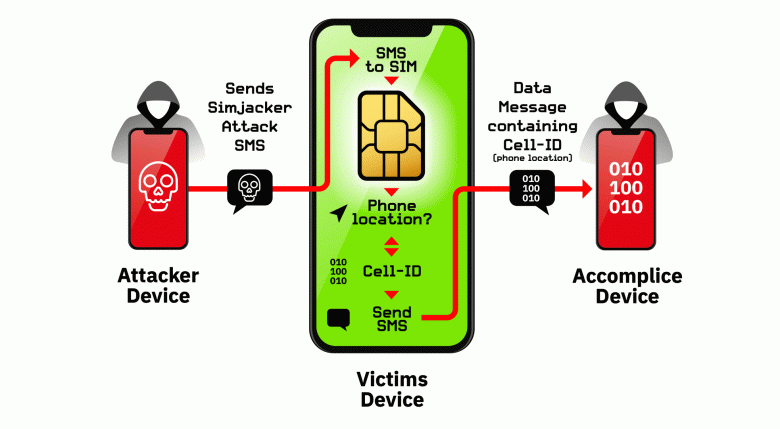

Исследователи в области безопасности, работающие в AdaptiveMobile Security, утверждают, что обнаружили уязвимость, связанную с SIM-картами. Она получила название Simjacker. Уязвимость основана на использовании встроенной в карту программы S@T Browser, которая предназначена для исполнения команд, поступающих в виде SMS. Команды позволяют, в частности, получить идентификатор IMEI и информацию о текущем местоположении — аппарат передает эти данные также в виде SMS, незаметно для своего владельца.

Как утверждается, уязвимость есть в огромном количестве устройств, включая не только сотовые телефоны и смартфоны, но также компьютеры и устройства интернета вещей. Еще более интересно, что уязвимость уже используется в течение последних двух лет неназванной компанией (вероятнее всего, работающей по заказу спецслужб). И хотя большинство пользователей, за которыми велась слежка, получали лишь несколько SMS в день, некоторые были буквально завалены сообщениями — они получали по несколько сотен SMS в неделю.

По словам специалистов, уязвимость можно закрыть, если операторы заблокируют отправку команд для SIM-карт в SMS. Пока же в зоне риска находится более миллиарда устройств.

Отметим, что команды для S@T Browser не исчерпываются получением местоположения устройства, так что с Simjacker связаны и другие риски, включая рассылку сообщений, звонки на платные номера, звонки с целью для прослушивания, переход по ссылкам на вредоносные сайты, блокирование SIM-карты и т.д.

Источник: iXBT