⇡#Между прошлым и будущим

Случилось так, что в мае 2017 года произошла весьма символичная встреча инфотехнологий прошлого и будущего – в той особенной области человеческой деятельности, которую обычно принято именовать «контроль доступа и защита информации».

Если говорить о прошлом – и настоящем – этого дела, то в первых числах мая компьютерные пользователи всего мира отмечали довольно необычный праздник (о котором большинство людей, возможно, даже не знают). Международный праздник называется «День паролей» или World Password Day, отмечается 4 мая, а учрежден ради пропаганды грамотного использования этой важной меры безопасности среди широких народных масс.

Что же касается будущего, то в последних числах мая СМИ впервые сообщили о том, что корпорация Apple активно работает над весьма необычным новым чипом – носящим название Neuro Engine, или «нейродвижок» в более-менее адекватном переводе на русский. Грамотные обозреватели рынка в общем-то в курсе, что термин «нейро-» применительно к процессору означает аппаратное воплощение идеи нейросетей для систем искусственного интеллекта. Однако сама компания Apple, знаменитая своей скрытностью, пока что категорически не желает ни комментировать слухи о новом чипе, ни – тем более – раскрывать цели его создания. Иначе говоря – пока это как бы загадка и «коммерческая тайна» фирмы.

Но с другой стороны, если хорошо представлять себе ту непростую ситуацию и проблемы, которые давно характерны для роли паролей в сфере информационной защиты, то нынешняя инициатива Apple выглядит не только совсем незагадочной, но и, более того, совершенно естественной и своевременной. Для этого, правда, надо представлять себе, каковы нынче важнейшие идеи и тенденции в этой горячей области.

И поскольку просто так – в лоб – раскрывать «великую тайну» о новой разработке корпорации-гиганта было бы и неинтересно, и не особо убедительно, попробуем рассказать историю иначе. Поговорим о том, что за беды и проблемы с этими паролями были всегда, какими способами их пытаются решать сегодня, почему это тоже не лучшее решение и как, наконец, будет выглядеть действительно сильная защита доступа в нашем недалеком будущем. При такой подаче материала для понимания новой инициативы Apple уже не понадобится ни домыслов, ни дополнительной информации от инсайдеров. Но дабы картина эта выглядела действительно внятной и убедительной, прежде желательно иметь четкое представление о том, что же сегодня понимают под «сильными паролями». И почему эту силу так трудно обеспечить.

⇡#Праздник прощания

Итак, коль скоро рассказ начинался от всемирного «Дня паролей» и целиком посвященного ему сайта PasswordDay.org, вполне логично поинтересоваться, как именно этот инфоресурс рекомендует подходить к столь важному делу, как защита наших данных и аккаунтов.

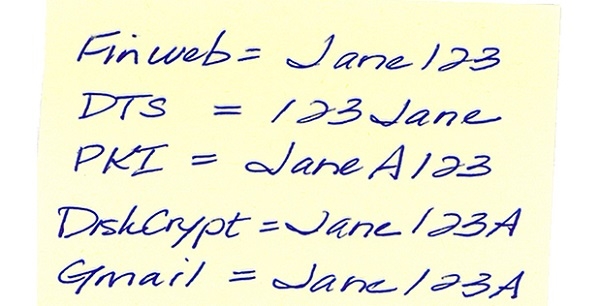

Базовых рекомендаций всего четыре, и довольно трудно предположить, что хоть кто-то из регулярных пользователей компьютеров и Интернета никогда не слышал хотя бы один из этих советов, повторяемых на всех углах вот уже многие годы и десятилетия:

- прежде всего, пароли должны быть «сильными», то есть длинными и непредсказуемыми последовательностями из разных символов, непременно выходящих за рамки букв и цифр;

- для каждого из аккаунтов и вообще для любого места подтверждения личности обязательно должен применяться свой уникальный пароль, отличающийся от всех прочих;

- для управления всем этим хозяйством следует использовать надежную программу – менеджер паролей, доступ к которой, в свою очередь, должен быть защищен особо сильной парольной последовательностью;

- и наконец, всюду, где это возможно, вместо тривиальной связки «логин + пароль» надо использовать многоступенчатую или мультифакторную аутентификацию, подразумевающую что-то еще: дополнительные одноразовые пароли, биометрическое сканирование лица или пальца, электронные жетоны и так далее…

Ныне, однако, когда множество служб инфотехнологических новостей – очевидно, «в честь праздника» – повторили все эти давно известные вещи в очередной раз, то как-то само собой получилось так, что звучало это все больше в сентиментально-ностальгическом ключе. Как своего рода «прощание с эпохой».

Потому что, во-первых, все прекрасно понимают, что в реальной жизни подавляющее большинство людей никогда не обременяет себя столь хлопотным исполнением многочисленных «ритуалов безопасности». Практически все, где только возможно, срезают углы и делают себе жизнь попроще. Например, опросы стабильно показывают, что как минимум две трети респондентов для доступа к разным службам регулярно используют один и тот же пароль; примерно такая же – или даже хуже – ситуация и с соблюдением прочих рекомендаций.

Во-вторых же, как многие наверняка наслышаны, ныне повсюду, где это только возможно, многократно скомпрометированную связку «логин + пароль» стараются вообще убрать из процедур аутентификации, заменяя их функциональными возможностями смартфонов в комплексе с биометрическим сканированием их владельцев. Над эффективным воплощением этой замены уже не первый год работают и большие государственные программы (вроде проектов DARPA в США или Национального центра кибербезопасности Великобритании), и крупнейшие сети банковско-финансовых структур (начиная с Visa и MasterCard или национальных банковских систем Скандинавии), и флагманы ИТ-индустрии (с их мобильными платежными системами вроде Apple Pay, Android Pay или Samsung Pay).

Так что в целом День паролей в этом году выглядел скорее как «начало прощания» с полностью устаревшим подходом. И одновременно — как сигнал переключить внимание на существенно иные средства аутентификации, прежде всего биометрические, которые уже массово встраивают в новейшие смартфоны Apple, Samsung, LG и далее по известному списку.

Но вот именно здесь, увы, широкая поступь прогресса все чаще и заметнее стала спотыкаться…

⇡#Мастер-пальцы

Хотя реклама давно и постоянно пытается убеждать потребителей, что биометрические датчики как средство инфозащиты – это очень крутая, надежная и чрезвычайно сложная для компрометации технология, на самом деле всё тут обстоит совсем иначе. И если лишь чуть-чуть поглубже копнуть информацию для специалистов, то быстро выяснится, что на рынке до сих пор так и не появилось таких устройств биометрического опознания, которые было бы невозможно обмануть.

Существенная разница проявляется здесь лишь в том, до какой степени простым и дешевым оказывается тот или иной метод подделки конкретной биометрии. Ну а этот параметр, как несложно догадаться, очень сильно зависит от того, заточена ли технология обмана лишь строго под имитацию одного конкретного человека, или же она является универсальной. То есть надо ли мошенникам для начала похитить биометрические характеристики жертвы, или же такие вещи для успеха атаки им и не требуются вовсе.

Довольно долгое время было принято считать, что в биометрических средствах защиты (изначально заточенных вроде бы на уникальные особенности организма) подобного рода универсальные методы взлома невозможны в принципе. Однако по мере все более широкого распространения технологии на рынке вдруг начинает выясняться, что далеко не все еще про биометрию известно даже специалистам. И не такие уж мы на самом деле все разные…

Наглядно пояснить новый метод взлома сканеров отпечатка пальца удобнее всего на примере близкой аналогии из области ключей и замков. Примерно полтора десятка лет назад некто Мэтт Блэйз, американский профессор информатики из Пенсильванского университета и весьма известный в профессиональных кругах криптограф, сильно рассердил сообщество слесарей-ключников – когда самостоятельно переоткрыл и широко опубликовал их «страшную тайну» про мастер-ключи.

Суть тайны, если в двух словах, заключается в том, что весьма распространенная в мире категория замков, обобщенно именуемых «английскими», часто имеет в своем устройстве две открывающие комбинации. Одну для ключа владельца, а еще одну — для универсального мастер-ключа, способного открывать великое множество замков, которые их владельцы считают разными. Ну а Мэтт Блэйз, когда методами криптографического анализа установил этот факт, тут же применил и математический метод «эффективного сужения ключевого пространства». Или, выражаясь попроще, продемонстрировал, что имея всего один замок и ключ к нему, он может взять 5-10 ключевых болванок и методом «умного подбора» вычислить/изготовить на этой основе мастер-ключ, который способен открывать уже все замки такого класса…

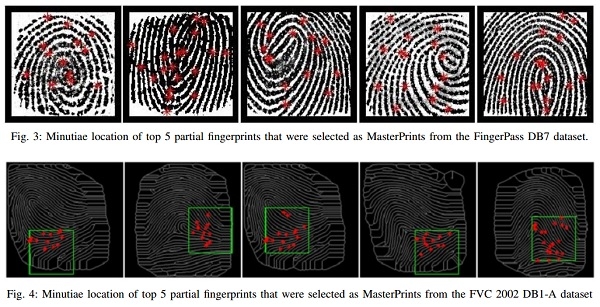

Ну а в апреле 2017-го специалисты по инфозащите из двух других университетов США, Нью-Йоркского и Мичиганского, продемонстрировали нечто весьма по сути похожее, но только для биометрических сканеров пальца (Aditi Roy and Arun Ross, “MasterPrint: Exploring the Vulnerability of Partial Fingerprint-based Authentication Systems”, IEEE Transactions on Information Forensics and Security, 2017). Иначе говоря, проанализировав поглубже механизмы сопоставления для частичных отпечатков, на основе которых дактилоскопический датчик узнает «свой» палец и отвергает «чужие», исследователи решили применить и тут известные методы криптографии для сужения ключевого пространства. И вычислили/отобрали в итоге то, каким образом должны выглядеть образцы универсальных «мастер-пальцев», срабатывающих как «свои» сразу для множества биометрических замков.

Пока что это только лабораторное исследование, проведенное на основе реакций общераспространенного оборудования для сканирования пальцев и еще не испытанное «в полевых условиях» на реальных смартфонах с аналогичными датчиками. Но как бы там ни было, эксперименты ученых и теоретические расчеты показывают, что, заранее изготовив пять разных накладок с отпечатками «мастер-пальцев» и налепив их на пальцы одной перчатки, злоумышленник в такой перчатке получает возможность сходу отпереть любой произвольно выбранный смартфон в 65 % случаев.

А это, ясное дело, не просто недопустимо высокая, но и чудовищно неприличная вероятность компрометации «надежного средства защиты», которое считалось стойким к подобного рода атакам.

⇡#Для глаз: хаотично и недорого

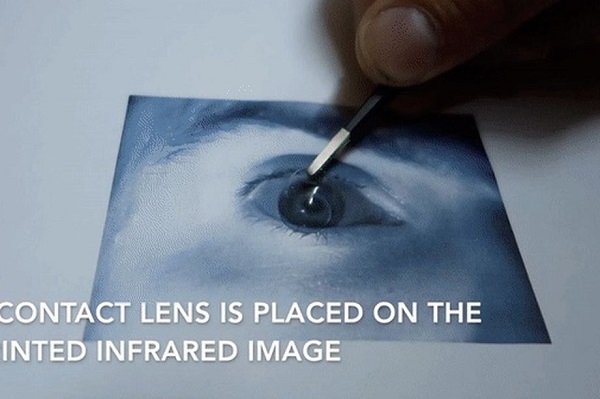

Что же касается традиционных методов спуфинга (предъявления поддельных реквизитов клиента под видом настоящих) для компрометации любых биометрических систем, то одна из самых свежих новостей на данный счет появилась в 20-х числах мая. Умельцы из немецкого хакерского клуба Chaos Computer Club (или кратко CCC) опубликовали официальный пресс-релиз, известивший мир об успешном взломе новейшей системы опознания по радужке глаза, которая защищает доступ к смартфонам Samsung Galaxy S8.

Разработчиком-поставщиком этой биометрической системы для Samsung является фирма Princeton Identity, а Galaxy S8, соответственно, стал первым среди популярных на рынке флагманских смартфонов с аутентификацией владельцев по их радужке глаза, также именуемой ирисом.

Хотя корпорация-изготовитель, как это заведено, широко известила публику о внедрении новейших технологий для надежной биометрической защиты аппарата и данных, ничего даже отдаленно похожего на посулы тут не получилось – как обычно. Оказалось, что достаточно грамотно подсунуть не глаз законного владельца, а его фотографию (плюс чуть-чуть других недорогих хакерских хитростей), и эту «новейшую систему» получается обмануть.

Хакер Starbug, от лица CCC устроивший наглядную компрометацию Samsung Galaxy S8, личность в этом сообществе весьма известная. В прежние годы он же многократно демонстрировал, насколько легко и просто обманываются «фальшивыми пальцами» любые биометрические сканеры на основе дактилоскопии. Хваленый датчик защиты Touch ID в смартфонах Apple iPhone, к примеру, Starbug скомпрометировал в первый же день массовых продаж аппарата.

Теперь же пресс-релиз от «Клуба Хаоса» выпущен для того, чтобы особо подчеркнуть особенности и риски, характерные для новой технологии: «Риски безопасности, связанные с распознаванием по радужке, для конечных пользователей оказываются даже выше, чем с отпечатками пальцев. Потому что снимок радужки глаза сделать скрытно от владельца намного проще, чем снять качественный отпечаток. Более того, зачастую даже и снимков делать не надо, так как бывает достаточно взятой из Интернета фотографии жертвы в высоком разрешении…»

Самый же простой для злоумышленников способ получить качественные снимки радужки – фотографировать цифровой камерой в режиме ночной съемки или с удаленным фильтром инфракрасного излучения. В инфракрасном спектре – который обычно в камерах отфильтровывается автоматически – особенно хорошо фиксируются тонкие, трудновыделяемые детали в рисунке радужки глаза (который в обычном свете выглядит темновато). Starbug, в частности, продемонстрировал, что хорошей цифровой камеры с 200-мм объективом и приближения к клиенту на расстояние порядка пяти метров оказывается вполне достаточно, чтобы сделать подходящую фотографию глаза, способную надежно обманывать биометрические системы опознания.

В зависимости от качества картинки на снимке, яркость и контрастность может понадобиться подстроить вручную. Когда же все детали структуры видны отчетливо, картинку радужки распечатывают лазерным принтером на листе бумаги. И наконец, для имитации естественной кривизны поверхности настоящего глаза поверх распечатки помещена обычная контактная линза. Этих остроумных, но совсем нехитрых трюков, не требующих никаких дополнительных затрат, оказалось достаточно – система опознания в Galaxy S8 сочла, что камере предъявлен глаз настоящий.

⇡#АА, также известная как BB

Из такого рода новостей, которые в области биометрии появляются регулярно и практически синхронно с выводом всякой очередной «новинки технологий», должно быть понятно как минимум одно – самое важное. Просто биометрические датчики сами по себе как средство защиты заведомо не способны предоставить адекватно сильную замену привычным паролям.

Более того, в каком-то смысле биометрия по сути своей является защитой более слабой. Потому что пароль вы можете делать любой длины и сложности, по собственному выбору. А самое главное, при необходимости пароль всегда можно сменить. С отпечатками пальцев, радужкой глаза, вашим лицом и голосом подобные штуки не работают. И если вашу биометрию хотя бы даже в теории могут похитить жулики, то надеяться на защиту биометрических замков – дело безнадежное.

Точнее говоря, почти безнадежное. Потому что, помимо наиболее очевидных, перечисленных выше биометрических данных, существует еще множество других данных – куда менее очевидных, но также индивидуально присущих всякой человеческой особи. Такого рода набор характеристик принято именовать словосочетанием «поведенческая биометрия», или, кратко, BB – от Behavioral Biometrics. Тщательная работа именно с этой BB как раз и выступает ныне в качестве наиболее перспективного направления для развития средств защиты доступа и информации.

Практически все ранее существовавшие системы аутентификации заставляют людей подстраиваться под особенности работы компьютеров. Ну а суть подхода через BB заключается в том, чтобы, образно выражаясь, развернуть картину на 180 градусов – научив наконец компьютеры адаптироваться под нужды и особенности людей, которые их создали. Когда же такая адаптация освоена, компьютер уже сам становится способен распознавать своего хозяина.

С подачи DARPA, американского агентства передовых исследований, этот класс новаторских подходов к опознанию с некоторых пор называют «активная аутентификация», или, кратко, АА. В качестве же наглядной и весьма подходящей метафоры для этой идеи нередко приводят вот такое сравнение с собакой:

Мой ключ от квартиры позволит вам войти в мой дом. Однако пес, живущий у меня в гостиной, отлично знает, что вы – это не я. Ни предъявление других ключей из той же связки, ни какие-либо слова о том, что вы это я, не убедят мою собаку, что вы являетесь тем, за кого хотите себя выдать. Мой пес знает, что вы не выглядите как я, не пахнете как я, и не делаете того, что делаю я. Так вот, направление АА нацелено на то, чтобы отыскать такие вещи, которые являются сугубо уникальными именно для каждого конкретного человека.

То есть речь идет о поиске таких концепций и моделей «поведенческого анализа», которые позволяют компьютерам самостоятельно распознавать своих пользователей по тем видам активности, которые строго индивидуальны для обычной деятельности всякого отдельно взятого человека.

Конечно же, новые методы поведенческого анализа вполне могут, среди прочего, опираться и на давно уже освоенные биометрические технологии вроде распознавания лица, голоса или радужки глаз. Однако, помимо данных аспектов – и это главное, – особый упор делается на то, чтобы эффективно фиксировать сугубо поведенческие атрибуты человека и всячески избегать добавления в компьютер дополнительных сенсоров.

Иначе говоря, новые программы аутентификации, работающие в фоновом режиме почти без потребления энергии компьютера, уже сегодня умеют отличать законного владельца от непрошеного гостя по таким вещам, как характерные для конкретного человека микросекундные промежутки времени между нажатиями определенных кнопок клавиатуры. Или, скажем, особенности движений пальцев при работе с мышкой, экраном, тачпадом и прочими манипуляторами. Или специфические последовательности нажатий при работе с браузером.

Более того, уже имеющееся в смартфонах и планшетах оснащение позволяет эффективно распознавать людей и по таким вещам, как особенности их походки или местоположения, специфика стиля одежды или окружающих интерьеров, по тому, наконец, как мы дышим и как бьется наше сердце… И что немаловажно, активное отслеживание аутентичности хозяина предусмотрено не только на этапе начального входа в систему, но и на протяжении всего того времени, пока пользователь имеет доступ к устройству.

То есть суть АА в том, чтобы машина была постоянно осведомлена о своем операторе, а процесс аутентификации пользователя происходил бы фактически незаметно, на фоне основной работы системы.

⇡#Идеал и его воплощение

Описанные выше идеи активно разрабатываются и внедряются на рынке уже не менее пяти лет, но пока что в основном для защиты систем крупных и богатых корпораций, банковских структур и серьезных правительственных департаментов. Лидерами по внедрению новых подходов аутентификации на основе BB, также известной как AA, считаются такие компании, как израильская BioCatch, шведская BehavioSec и транснациональная NuData Security (в апреле 2017-го поглощена гигантом MasterCard).

Есть основания говорить, что практически у всех этих фирм принципиально новый подход к опознанию законного хозяина устройства сосредоточен на идее, что система защиты постоянно собирает и анализирует «то, что она может наблюдать, ничего не требуя от людей». Возвращаясь еще раз к наглядной метафоре сторожевого пса в гостиной, уже можно говорить, что ныне смартфон со средствами АА, по сути дела, и становится такого рода «цифровой собакой». Причем собака эта, надо подчеркнуть, не только бдительно охраняет вашу информацию внутри устройства, но и одновременно выступает надежным «криптографическим гарантом» вашей личности в разнообразных процедурах доступа к внешним услугам.

Однако во всей этой новой красивой картине все еще остается одна весьма и весьма серьезная проблема. Когда мы говорим про «пса в гостиной», никто ведь толком не знает, как именно живая собака хранит известную ей информацию для опознания своего хозяина. И соответственно, никто не может эту информацию у собаки похитить для обмана и мошенничества. С компьютерами же, ясное дело, все совсем иначе.

Разработчики систем АА/BB с самого начала прекрасно понимали, что стремиться надо к такой технологии, которая хотя и позволяет компьютеру постоянно следить за пользователем, но в то же время не дает возможности похищать собираемую информацию и подделывать обрабатывающие их алгоритмы.

Нельзя сказать, что красивое и эффектное решение для этой серьезной проблемы нашлось легко и быстро. Однако сейчас уже можно утверждать, что решение такое действительно имеется. И называется оно громкими словами «искусственный интеллект», или кратко ИИ на основе нейросетей.

Как многие, вероятно, наслышаны, в основах разработки систем ИИ имеются две принципиально разные концепции. Одну из них, несколько упрощая, можно называть строго алгоритмической, а другую – самообучающейся. Уже из названий можно понять, что логику и работу алгоритмического ИИ всегда можно проанализировать, а вот с системами ИИ на основе нейросетей расклады выглядят в корне иначе.

Ситуация с самообучающимися системами ИИ такова, что ныне, когда особо так называемые «глубокие нейросети» DNN (от deep neural networks) уже превосходят человека не только в игре в шахматы, в го или в покер, но и в управлении автомобилями и самолетами, разработчики всех этих систем вынуждены признать, что они совершенно не понимают, как именно это происходит…

В глобальном смысле, с точки зрения «экзистенциального противостояния интеллектов» человека и компьютера, быстро самообучающиеся ИИ – это, конечно же, очень и очень большая проблема, и как ее решать — пока что никто понятия не имеет. Ну а рассуждая локально и конкретно, применительно к системам «поведенческой биометрии» для защиты доступа, эту примечательную особенность нейросетей уже весьма энергично берут на вооружение.

Буквально только что, в мае 2017-го, крупная транснациональная корпорация Nuance Communications, наиболее известная системами распознавания речи, выпустила новый многорежимный комплект «биометрических решений безопасности» на основе системы искусственного интеллекта. В комплект вошли базовые биометрические технологии вроде распознавания голоса и лица, а также широкий набор поведенческой биометрии.

Дополнительно сообщается, что этот комплекс, носящий название Nuance Security Suite, применяет в своей работе глубокие нейросети DNN и продвинутые алгоритмы для выявления атак типа синтезированной речи, а также интегрирует лицевую и поведенческую биометрию для выявления мошенничества со спуфингом по множеству разных каналов.

Столь сложные средства защиты, входящие в Nuance Security Suite, ясное дело, весьма и весьма недешевы, так что применяют их в основном крупные структуры – вроде налоговой службы Австралии, банков Barclays, ING Netherlands, Tatra Banka, компаний связи Turkcell и Vodacom South Africa, ну и так далее.

Но коль скоро абсолютно любая инфотехнология со временем только дешевеет, вполне естественно прогнозировать, что совсем скоро примерно то же самое появится и в массовой бытовой электронике. Более того, начало этого масштабного процесса уже можно наблюдать сегодня.

В пятницу, 26 мая (когда данный материал уже был фактически готов), авторитетное издание Bloomberg, специализирующееся на бизнес-новостях, опубликовало информацию-слух, ложащуюся очень в тему нашего рассказа. Суть новости, собственно, изложена в самом начале нашего текста, ну а если же цитировать Bloomberg дословно, то поведано вот что:

«[По информации от сведущего источника в корпорации,] Apple работает над процессором, заточенным специально под задачи ИИ. Этот чип, внутри компании известный как нейродвижок, или Apple Neural Engine, призван улучшить решение таких задач, возлагаемых на устройства фирмы, которые в противном случае требовали бы участия человеческого разума. Такого рода, в частности, задач, как распознавание лиц и распознавание речи…»

У автора издания Bloomberg нет сведений, для каких конкретно целей в Apple создают нейросеть-на-чипе. Поэтому далее по тексту идут фантазии экспертов об общей полезности ИИ в системах расширенной реальности и в автономных автомобилях (две перспективные области, про интерес к которым со стороны Apple хорошо известно). Однако – в очевидном противоречии с фантазиями – ближе к финалу сообщается, что, по сведениям источника новости, прототип чипа-нейродвижка уже тестируется в нынешних моделях iPhone и iPad…

Для всех, кто после знакомства с этим материалом в общих чертах знаком с основными тенденциями в области контроля доступа и защиты информации, наверняка не должно быть сюрпризом или загадкой, что за приготовления тут у Apple происходят. Нейронные сети, как известно, нужно некоторое время учить.

# # #

Дополнительное чтение по теме:

- О компрометации сканера пальца Touch ID в iPhone и об обмане всех прочих средств биометрической защиты: «Чувствительное место», «Забавные игрушки, или Мифы биометрии».

- О том, как криптограф-аналитик самостоятельно переоткрыл «великую тайну» замков с мастер-ключом: «Хакер, слесарь, экстрасенс».

- Об инициативе DARPA США с запуском программы активной аутентификации в 2011-м: «Как избавиться от паролей».

- О примечательно тихом начале повсеместного внедрения активной аутентификации в Скандинавии в 2015-м: «Ключ от парадной двери».

Источник: 3DNews

_large.jpg)