Автор: Forbidden

Еще одна статья про взлом Энигмы?! Конечно нет, мы поговорим обо ВСЕХ шифровальных машинах, активно использовавшихся во Второй Мировой Войне, и, конечно же, поговорим о том, как их пытались взломать.

Радиоперехват стал известен с Первой мировой войны, поэтому ко второй мировой все страны-участники подготовились основательно, поэтому и бои на криптофронте были не менее ожесточенными.

Япония, СССР, Великобритания, США и Германия, в этой статье рассмотрим атаку и защиту каждой страны, ответим и на нестандартные вопросы:

-

Почему шифровальщики носили с собой взрывчатку?

-

Почему в армии США ценили коренных американцев?

-

Как сводки погоды, минные поля и нацистские приветствия помогали союзникам?

-

Почему СССР даже не пытался взломать шифровальные машины Германии?

-

И почему математически идеальный шифр все равно расшифровывали?

Интересно? Тогда добро пожаловать под кат!

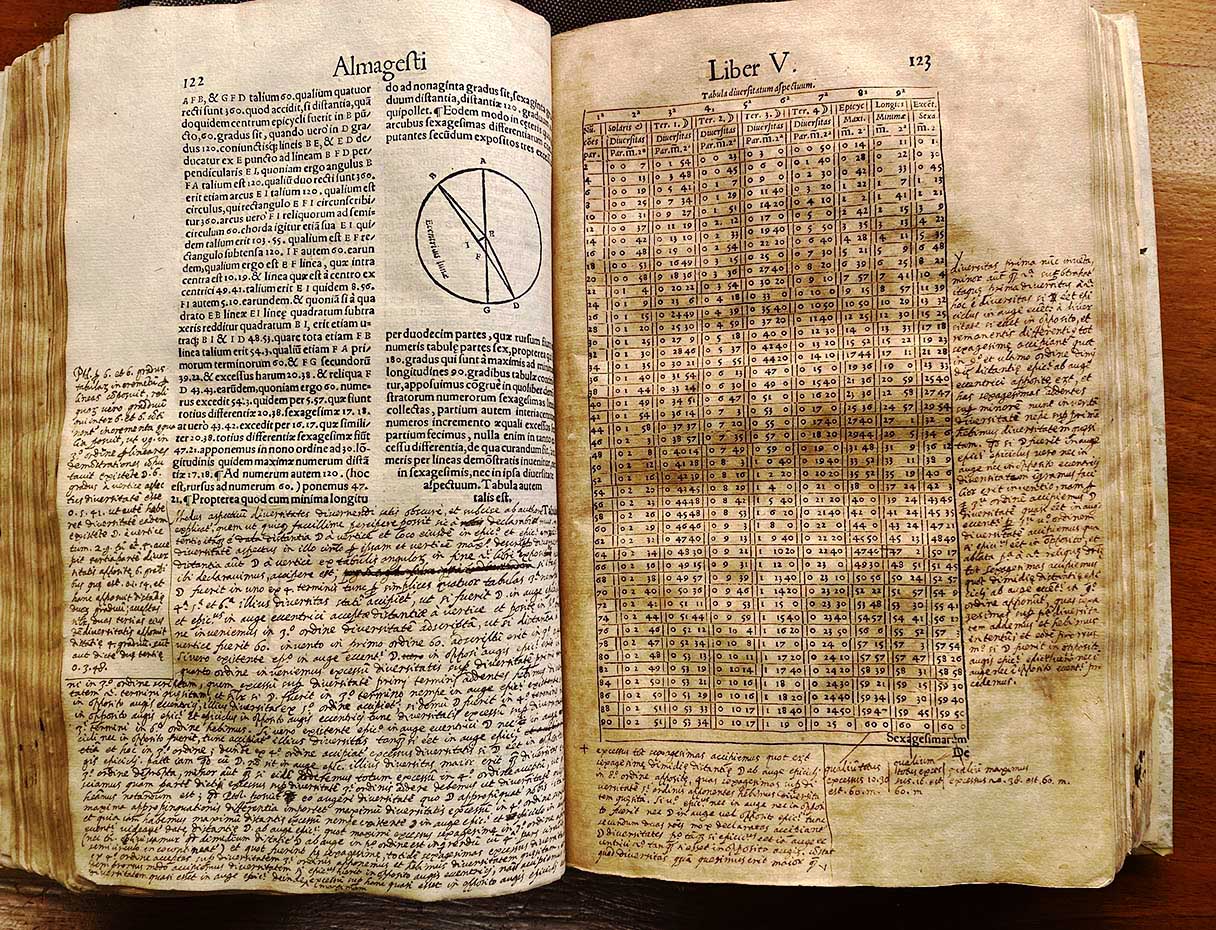

Немного об истории криптографии

Искусство защиты передаваемой информации перестало быть искусством и стало наукой после первой мировой войны. Если до этого многие государства полагались на креативность своих ученых и отсутствие единых подходов к анализу стойкости шифров, то во время первой мировой войны все начало изменяться.

Криптоанализ — наука о методах расшифровки зашифрованной информации без предназначенного для такой расшифровки ключа — стала стремительно развиваться. На эту важнейшую для внешней разведки науку, полагающуюся исключительно на чистую математику, стали тратить огромные военные и научные бюджеты. Но до современной криптографии тогда было еще далеко, это была эпоха симметричного шифрования, единого ключа для шифрования и расшифрования сообщения.

В 1912 году был придуман идеальный шифр — Шифр Вернама. Позднее в 1945 году американский инженер Клод Шеннон в своей работе «Математическая теория криптографии» доказал абсолютную стойкость данного шифра, его работу рассекретили лишь после второй мировой войны в 1949 году. С точки зрения математики и криптографии это действительно идеальный шифр и по сей день, но вот его реализация была довольно сложной задачей.

Люди могут испортить даже самую идеальную схему, ведь люди не идеальны, люди ошибаются. Поэтому даже самые лучшие шифровальные машины второй мировой войны можно было взломать, поэтому и сейчас нет ни одной абсолютно стойкой системы шифрования, поэтому пока есть люди — любая система уязвима…

Все страны использовали свои подходы, свои шифры, кто-то варианты реализации шифра Вернама, кто-то другие методы шифрования, более или менее стойкие в сравнении с друг другом. Общая тенденция прослеживалась, все стороны конфликта разделяли шифромашины тактического назначения, которые использовались непосредственно на фронте и шифромашины стратегического назначения, который использовались для связи высокого руководства.

Эта тенденция сформировалась по двум основным причинам:

-

Захват шифровальной машины значительно облегчал ее взлом.

-

Надежность машины коррелировала с ее размером.

Поэтому держать на фронте громоздкие шифровальные машины было опасно и крайне неудобно. К любой шифровальной машине тактического назначения у шифровальщика был инструмент ее уничтожения, как правило взрывчатка. По инструкции ответственный за шифровальную машину офицер должен был ее уничтожить при любой угрозе захвата. Самые надежные шифровальные машины поставлялись на флот, ведь захватить такую машину сложно, уничтожить легко — достаточно сбросить в воду, а размеры и вес вообще не проблема!

А теперь немного конкретики по странам.

Япония

Защита

Японская Армия и Флот независимо друг от друга разрабатывали свои шифровальные машины.

С 1930-1941 год Японская Армия разработала 3 шифровальные машины, которые не уцелели после войны, (92-shiki injiki, 97-shiki injiki и 1-shiki 1-go injiki), принцип их работы был аналогичен немецкой Энигме, но использовались они редко. О случаях взлома этих машин не известно. Не взломаны.

Казалось бы, Японцы молодцы? Но нет, руководство страны больше доверяло разработкам Военно-Морского флота, а руководить ими поставили совсем не того человека, математика Тэйдзи Такаги, не имевшего опыта в криптоанализе.

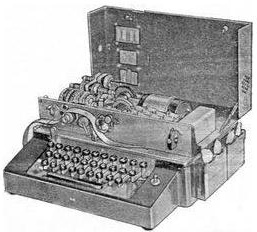

Шифровальные машины “Печатная машина Тип-91”, которые впоследствии получат у криптоаналитиков США название “Red” ( красный), были поставлены в МИД еще до войны в 1931 году. Руководство страны считало машины Red более защищенными, чем армейские машины, а это было не так.

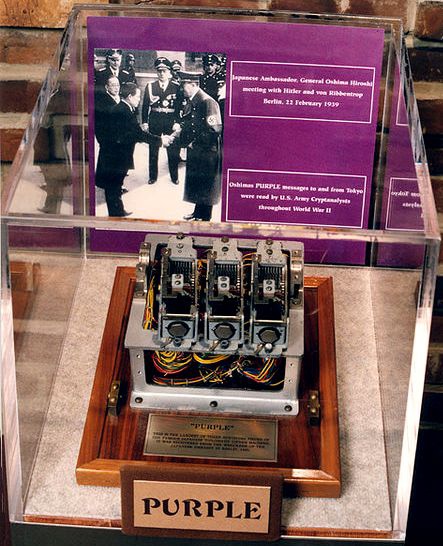

Позднее в 1938 году они будут модернизированы до машин “Алфавитная печатная машина типа 97”, получившим в США название “Purple” (пурпурный).

Эта машина действительно была гораздо надежнее, чем Red, но руководству Флота не было известно, что Red уже взломан, а основная ее уязвимость при модернизации никуда не делась и была перенесена в Purple. В итоге обе машины… Взломаны (СССР, США, Великобритания).

В чем же заключались основные ошибки японцев при проектировании и использовании Red и Purple?

-

Основной уязвимостью данного типа машин оказалось то, что шифровали они 20 согласных и 6 гласных буквы по отдельности, как две группы. Получалось так, что это были практически независимые шифры, взламывать которые можно было по отдельности и гораздо менее стойкие ко взлому, чем единый шифр. Особенно легко взламывались гласные (их всего 6), а по их положению угадать слова целиком было уже не сложно. Эта атака получила название “атака 6-20” — “6-20 attack”.

-

Было легко предсказать изменения ключа. Для каждых десяти дней месяца они генерировали ключ заново, но потом только немного изменяли каждый день. То есть взломав ключ одного дня, можно было легко предсказать, каким он будет до конца декады, или каким он был ранее в этой декаде.

Непосредственно для себя Военно-Морским Флотом были разработаны шифровальные машины:

-

Orange (оранжевый) “печатная машина типа 91” для аташе Военно-морского флота, аналогичная Red, взломана (США, СССР).

-

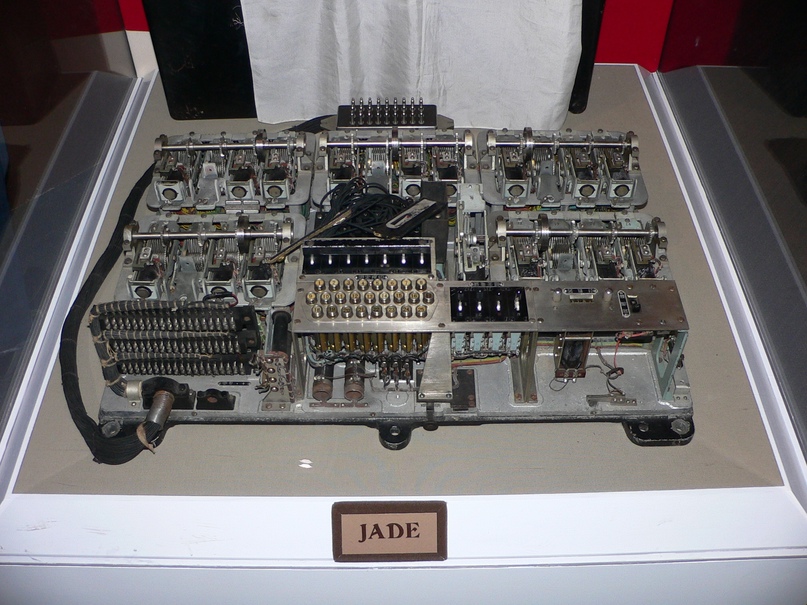

Jade (нефритовый) “Печатная машина типа 97”, одна из самых защищенных шифровальных машин Японии. Использовалась на флоте. Шифровала и заглавные и строчные буквы, что уменьшало стойкость шифра. Взломана в большинстве случаев (США).

-

Coral (коралловый) “печатная машина типа 97 версия 3” самая защищенная шифровальная машина Японии, преемник Jade. Использовалась на флоте. Взломана в большинстве случаев (США).

-

Green (зеленый) шифровальная машина, внедрение которой было запланировано, но так и не было осуществлено до войны.

Как видно, Jade и Coral не были полностью взломаны даже после захвата, это все потому, что флотские инженеры перестали использовать “замечательные” собственные разработки. При разработке Jade и Coral они основывались на строении Энигмы, шифровальной машине Германии, что крайне благоприятно сказалось на стойкости. О том, как именно их взламывали я рассказу в разделе «Атака» о США.

Достоверно известно, что информацию о взломе Purple Флоту Японии неоднократно передавали из Германии, об этом сообщало и высшее руководство Японской Армии. “Да быть такого не может, шифр абсолютно надежен, ищите шпионов.”— примерно такой был ответ.. До конца войны принцип работы Purple не будет изменен и переписка МИДа Японии останется открытой для СССР и США.

Цена фанатичной самоуверенности была высока. Например, сведения о подготовке атаки на Перл-Харбор, направленные в посольство Японии в Вашингтоне, были перехвачены и расшифрованы, не успели только доложить наверх. После начала войны, этот факт всплыл в ходе разбирательств о “непредотвращении” в Конгрессе США, что недвусмысленно намекало Японцам на то, что Purple был взломан, но выводы сделаны не были.

Японский посол Хироси Осима очень внимательно изучал оборону своих союзников — Германии. Например, он доложил, используя Purple, своему командованию о расположении укреплений атлантического вала. Сообщение было перехвачено союзниками, расшифровано и очень помогло при высадке в Нормандии.

Взлом Red позволил получить информацию о Берлинском пакте.

Что же, японцы могли в “атаке” на криптографическом фронте?

А вот достоверных сведений о проводимых Японцами попытках взлома шифров США или СССР, к сожалению нет.

СССР

Защита

Российская Империя была одним из лидеров в области криптографии в начале первой мировой войны. Однако, ввиду известных проблем начала 20-го века, советское государство несколько отстало в этой области от европейских стран и США.

До войны наиболее активно использовались импортные электромеханические шифровальные машины Франции “B-211”. Они использовались в РККА с 1939 года для замены ручного кодирования документов на оперативно-тактическом уровне.

Через год эти машины были модернизированы уже советскими инженерами и получили название К-37 “Кристалл”, весом всего 19кг (это мало для того времени). Однако, уже в 1941 на фоне отступления советской армии первый образец “К-37” был захвачен немецкой армией и передан на изучение. Немецкие криптографы отметили, что это устройство довольно простое и недостаточно криптостойкое, поэтому без труда было взломано (Германия). Советское руководство, узнав о захвате машины, прекратило ее использование на западном фронте, в дальнейшем она использовалась лишь на Дальнем Востоке до 1945 г, а в 1947г и вовсе была снята с вооружения. Выводы были сделаны.

До войны, помимо модернизации “B-211”, СССР успешно вело разработки собственных шифровальных машин, особый вклад в это сделал Иван Павлович Волосок — начальник 2 отделения 8 отдела штаба РККА. Именно он стал главным конструктором первой серийной шифровальной машины “В-4”, которая была выпущена в 1934 году. За что и получил Сталинскую премию.

Массовое производство было налажено в 1939, однако уже в 1940 не менее талантливый инженер Николай Михайлович Шарыгин провел серьезную модернизацию этой машины. Модернизированная версия получила название М-100 “Спектр”.

Вступил во Вторую Мировую Войну СССР уже с М-100, использовалась эта машина до 1942 года, до последующей модернизации. Стоит отметить, М-100 весила порядка 141кг по сумме всех трех узлов, поэтому перемещали ее на специальных автобусах. Модернизированная же версия, получившая название М-101 “Изумруд” уменьшился в размерах в 6 раз и по весу до 64,5 кг. М-101 использовалась до конца войны, в том числе и на дальней бомбардировочной авиации.

Всего во время второй мировой войны СССР использовало порядка 246 шифровальных машин: 150 — К-37 остальные М-100 и М-101. В их обслуживании было задействовано не менее 1857 человек личного состава, хотя по некоторым оценкам было обучено не менее 5000 специалистов-шифровальщиков.

В ходе войны, М-100 и М-101 ни разу не были захвачены немецкой армией, добиться этого позволили следующие меры:

-

Крайне ответственное отношение шифровальной службы к своей работе, в документах РККА упоминаются факты героического уничтожения документов и шифровальной техники операторами, которыми приходилось работать в тяжелейших условиях.

-

Разумное использование техники с минимальной угрозой ее захвата.

М-100 и М-101 не были взломаны в ходе войны.

Однако, после войны в 1946 году, по документам спецслужб США, возможно получивших образец машины, шифр М-101 был ими взломан в рамках начинающейся Холодной войны.

Атака

У РККА были свои группы дешифровальщиков, группы Бориса Аронского и Сергея Толстого, которые работали над дешифровкой японских шифров Red и Purple. Подробных сведений об их работе нет, но судя по всему они использовали “атаку 6-20” и удачно расшифровали сообщения японцев. Есть сведения, что эта группа подтвердила информацию от внедренного разведчика Зорге о том, что Япония не намерена в ближайшее время нападать на СССР. Основанное на этой информации решение руководства СССР о переброске подразделений с дальнего востока под Москву сложно переоценить. Но эти группы не дешифровали всю переписку МИДа Японии, им это просто напросто не было нужно, и вот почему.

В атаке на криптографическом фронте у СССР была особая тактика, которая сформировалась в недрах внешней разведки.

В 1927 году в Москве 38 летний сотрудник японского посольства Идзуми Кодзо женился на Елене Перской — дочери своей арендодательницы и генеральской вдовы. Намечалась вербовка, но… все пошло не так, как планировалось.

Идзуми вскоре перевели в посольство в Харбине, его жена и ребенок уехали вместе с ним, а его теща получила 10 лет лагерей за шпионаж.

Но вдруг в 1937 году Елена вышла на связь с родиной, придя в консульский отдел в Праге полпредства с заявлением о том, что она планирует восстановить советское гражданство и воспитывать сына на родине. Отказать ей не могли, ведь Идзуми на тот момент занял должность 3-го секретаря посольства в Праге и отвечал за шифрование. Вербовка началась уже заново, через Елену, через нее и планировали получить доступ к Японским шифрам, с отъездом в Москву сказали повременить.

С 1938 до 1940, пока Идзуми работал в Праге, он через жену передавал советской разведке расшифрованные доклады и сообщения.

Позднее, в 1940 году, его перевели в посольство в Софии, и уже там его деятельность принесла самые ценные плоды, несмотря на то, что его жену с ребенком все таки переправили в СССР.

Идзуми передавал блокноты с запасными и текущими ключами шифрования, едиными для всех европейских посольств Японии в СССР, передавал фактически после каждого их обновления. Да, это были не все ключи МИДа Японии, но солидная их часть. Также он и передавал документы/доклады, но ключи были ценнее всего.

Во время начала войны Германии против СССР были одномоментно заменены все ключи шифрования во всех посольствах Японии, новые ключи были выданы самым лояльным и проверенным сотрудникам посольств, 5 августа 1941 года эти ключи выдали и Идзуми, конечно даже они сразу были перенаправлены в СССР.

Добытые Идзуми в начале войны ключи шифрования действовали вплоть до 1943 года, позволяя группам Аронского и Толстого сосредоточить свои усилия на других шифровках. В 1944-45 года связь с агентом исчезла, однако в 1946 она была восстановлена, и агент продолжил работу, но уже как частное лицо в своей новоорганизованной торговой фирме.

А что со взломом шифровальных машин Германии?

Никто в СССР серьезно этим не занимался, ведь у советской разведки был доступ к лучшим достижениям в этой области в мире к Блетчли-парку. Свой агент среди элиты Британской дешифровальной службы, один из знаменитой Кембриджской Пятерки — Джон Кернкросс.

Состав Кембриджской Пятерки агентов впечатляет:

-

Ким Филби (Kim Philby) — занимал высокие посты в SIS (MI6) и MI5.

-

Дональд Маклин (Donald Duart Maclean) — работал в министерстве иностранных дел.

-

Энтони Блант (Anthony Blunt) — контрразведка, советник короля Георга VI.

-

Гай Бёрджесс (Guy Burgess) — контрразведка, министерство иностранных дел.

-

Джон Кернкросс (John Cairncross) — министерство иностранных дел, военная разведка, шифровальщик.

Джон Кернкросс передавал советской разведке все расшифрованные британцами сообщения, которые СССР не передавали как союзнику по официальным каналам.

По данным следствия он передал 5832 документа за весь срок шпионажа во время ВМВ (1941-1945). Отметился он не только переданными расшифрованными сообщениями немцев, но и информацией об американской и британской ядерных программах в последующие года.

Немного дешевле, чем Британская секретная программа, правда?

В следующей части

В следующей части я расскажу уже про Великобританию, США и Германию.

Каждая из этих стран пошла на автоматизацию криптоанализа, на создание первых вычислительных машин.

-

Кому это удалось? Ответ вас очень удивит)

-

Почему вера в невзламываемую Энигму подвела немцев дважды?

-

Какие были нестандартные методы шифрования, и причем тут коренные американцы?

-

Не обойдемся, конечно, без самого взлома Энигмы и машины Лоренца, но с интересными подробностями)

Автор: Forbidden