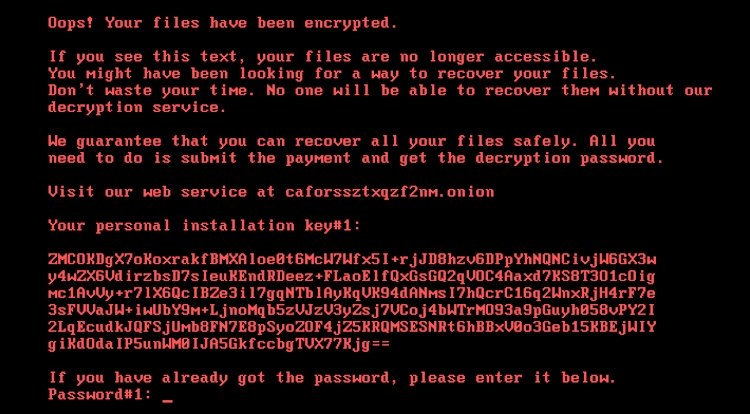

«Лаборатория Касперского» обнародовала довольно детальный анализ вредоносной программы Bad Rabbit, которая атаковала компьютеры компаний, организаций и рядовых пользователей на этой неделе.

По данным «Лаборатории Касперского», Bad Rabbit относится к ранее неизвестному семейству программ-вымогателей. Зловред распространятся с помощью атаки типа drive-by: жертва посещает легитимный веб-сайт, а на её компьютер из инфраструктуры организатора атаки загружается дроппер. Преступники не использовали эксплойты, поэтому для заражения пользователь должен был вручную запустить файл, замаскированный под установщик Adobe Flash.

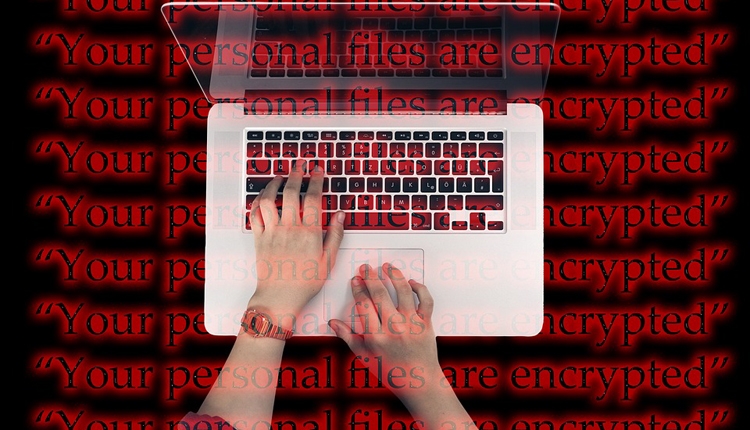

Вымогатель шифрует файлы и накопитель поражённого компьютера. Для файлов используются алгоритмы AES-128-CBC и RSA-2048; разделы диска шифруются драйвером DiskCryptor с использованием AES в режиме XTS.

Алгоритмы работы Bad Rabbit предполагают, что организаторы атаки могут декодировать зашифрованные файлы. Увы, расшифровать данные без содействия злоумышленников невозможно: симметричные ключи безопасно генерируются на стороне зловреда, что на практике исключает возможность их подбора.

Но шансы вернуть файлы, не платя выкуп, всё же есть. «Данные, зашифрованные Bad Rabbit, могут быть восстановлены. Исследователи «Лаборатории Касперского» обнаружили, что Bad Rabbit не удаляет теневые копии после шифрования файлов. Это означает, что жертва зловреда может восстановить оригинальные версии файлов в том случае, если теневые копии были созданы до заражения, а шифровальщик по какой-то причине не выполнил полное шифрование диска. Для восстановления данных понадобятся стандартные механизмы Windows или сторонние утилиты», — приводит Агентство городских новостей «Москва» заявления специалистов «Лаборатории Касперского».

Сейчас эксперты подробно анализируют шифровальщик, чтобы найти возможные недостатки в его криптографических алгоритмах.

Источники: