Найденная в лотке принтера распечатка может стать большим сюрпризом

Специалист по компьютерной безопасности с ником Stackoverflowin рассказал о взломе более 150 тысяч принтеров, которые доступны из глобальной сети. В интервью изданию Bleeping Computer он поведал, что цель взлома — не причинение вреда кому-либо или же извлечение выгоды, а привлечение внимания к проблеме информационной безопасности. По словам хакера, сейчас пользователи, как обычные, так и корпоративные, не обращают внимания на защиту своих принтеров, открывая к ним доступ извне без использования файрволов или других методов сетевой защиты.

Stackoverflowin создал скрипт, который занимается поиском доступных и открытых сетевых портов принтера, отправляя на уязвимые принтеры задачу печати. Никакого вреда скрипт не наносит, просто принтер пользователя начинает печатать страничку с определенным текстом, предупреждением о необходимости закрытия порта и защиты своего подключения.

stackoverflowin the hacker god has returned, your printer is part of a flaming botnet, operating on putin's forehead utilising BTI's (break the internet) complex infrastructure.

[ASCII ART HERE] For the love of God, please close this port, skid.

-------

Questions?

Twitter: https://twitter.com/lmaostack

-------

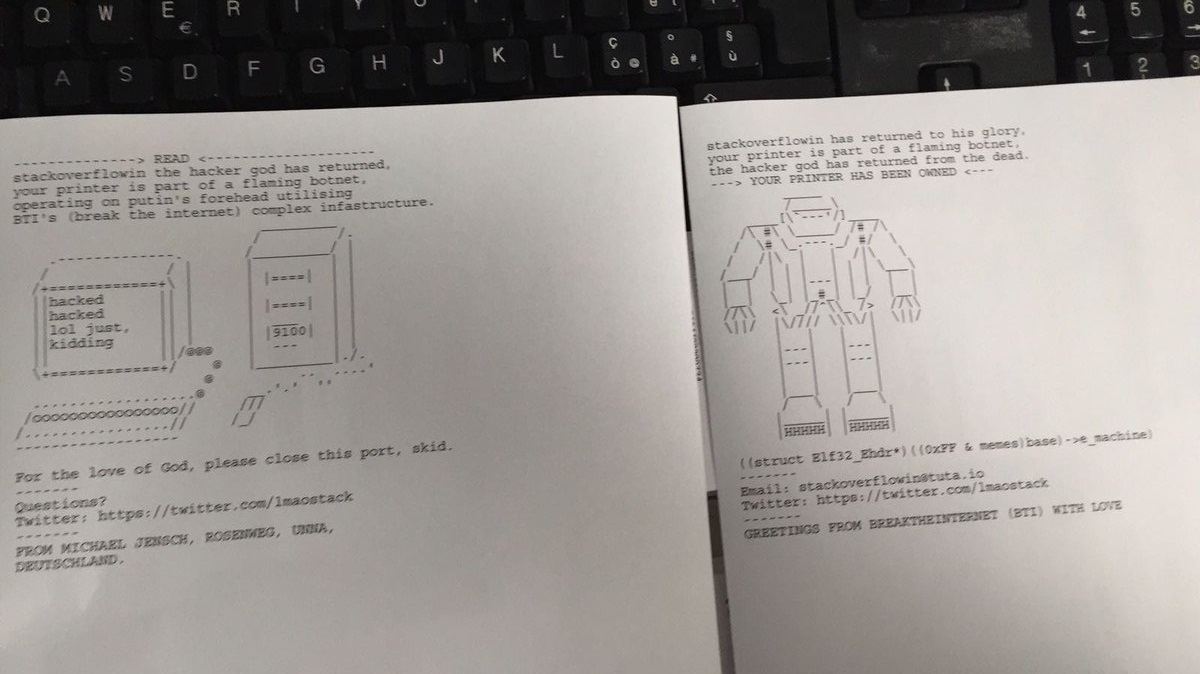

Первая версия обращения к владельцам уязвимых принтеров содержала ASCII картинку робота и e-mail взломщика. При желании пользователь мог написать по этому адресу, получив информацию о том, как можно защититься. Вторая версия текста тоже содержит ASCII-рисунок, с изображением компьютера и рядом стоящего принтера. Выше рисунка размещается информация о необходимости защиты принтера, ставшего частью ботнета (на самом деле, ботнета нет).

Первая и вторая версия сообщений, отправленных хакером Stackoverflowin владельцам взломанных принтеров

Взлому оказались подвержены многие модели принтеров самых разных производителей. Среди прочих компаний, о принтерах которых стало известно — Afico, Brother, Canon, Epson, HP, Lexmark, Konica Minolta, Oki, Samsung. Скрипт ищет устройства, которые открывают порты IPP (Internet Printing Protocol), LPD (Line Printer Daemon) плюс порт 9100.

Частью скрипта является эксплоит, где используется уязвимость удаленного выполнения кода. Этот эксплоит рассчитан на принтеры линейки Dell Xeon. «Он позволяет мне выполнять инъекции PostScript и заставлять принтер выполнять задачи», — рассказывает Stackoverflowin.

То, что скрипт хакера оказался эффективным, не вызывает сомнений. В сети фотографии распечатанных страничек массово выкладывают владельцы взломанных принтеров. Вот часть этих сообщений.

Как видим, взломаны не только обычные, но и принтеры чеков.

Повторение пройденного материала

В самом скрипте и его работе нет ничего особо сложного, о чем говорили, например, на Хабрахабре. Именно поэтому поиск доступных в сети принтеров с отправкой сторонних заданий в очередь печати — популярное среди различных взломщиков и скрипт-кидди занятие.

Вероятно, взламывают принтеры гораздо чаще, чем об этом становится известно. В СМИ обычно освещаются случаи, когда принтеры заставляют печатать нечто необычное. Например, очень известным стал массовый взлом принтеров, осуществленный в прошлом году Эндрю Оренхаймером (Andrew Auernheimer). Он приурочил свое событие ко дню рождения Гитлера и отправил на печать множество листовок с антисемитским текстом и протестами против мигрантов.

Тогда стало известно о том, что задействованы были принтеры минимум 6 крупных университетов. Сначала злоумышленник собрал IP подключенных к сети устройств из Северной Америки и Австралии с открытым портом 9100. Сделать это оказалось очень просто при помощи сервисов Shodan или masscan. После этого был использован простенький скрипт следующего содержания:

#!/bin/bash for i in `cat printers` do cat payload.ps |netcat -q 0 $i 9100 doneПлюс была использована еще строка «while true; do killall —older-than 1m netcat;sleep 1;done» для того, чтобы убирать «повисшие» подключения. Об успехе всего мероприятия взломщик тоже узнал из социальных сетей, в частности, Twitter.

Защититься от подобного достаточно просто. Не стоит присваивать без необходимости своим принтерам публичные IP-адреса, на предприятии нужно проверить, не присвоены ли такие адреса стоящим там печатающим устройствам. Если присвоены, но для работы это не нужно, лучше исправить ситуацию заранее. Кроме того, можно воспользоваться одним из платных или бесплатных файрволов. Компания HP уже опубликовала собственное решение проблемы.

Источник