IoT всё чаще применяют для управления социальной инфраструктурой, обеспечивающей нашу повседневную жизнь. А мы настолько зависим от неё, что даже небольшие сбои могут привести к катастрофическим последствиям, поэтому цифровизация этой отрасли требует особого подхода к разработке умных устройств. Поговорим о том, как разработанная в Toshiba концепция позволяет создавать безопасные устройства IoT.

Под ударом — люди

Многочисленные атаки вымогателей на медицинские учреждения США наглядно продемонстрировали, как уязвимы объекты социальной инфраструктуры и насколько серьёзными могут быть последствия даже единичной хакерской атаки. В некоторых случаях руководство больниц выплачивало преступникам выкуп, чтобы избежать остановки работы, вызванной шифрованием файлов.

В отличие от компьютерных сетей больниц последствия компрометации устройств IoT могут быть значительно более опасными в силу того, что эти устройства используются для управления опасными производствами, подачей воды и электроэнергии, причём всё это происходит автоматически и незаметно для посторонних. Один уязвимый датчик может стать источником заражения целой системы. В последние годы неизвестные вредоносные программы всё чаще вызывают масштабные отключения электроэнергии и воздействуют на уязвимости в медицинских устройствах и транспортных средствах. Атаке также активно подвергаются системы, контролирующие энергетику и социальную инфраструктуру.

В период с 2016 по 2017 год стали очевидны многочисленные уязвимости в медицинских устройствах, и было отмечено, что существует потенциальная опасность того, что эти устройства могут быть захвачены и дистанционно управляться, угрожая жизням людей. Уязвимости и атаки, которые когда-то были проблемой лишь для информационных систем, стали влиять на область систем управления, от работы которых зависит жизнь и безопасность живых людей.

Ключевое различие в организации защиты информационных систем и систем управления состоит в том, что в первом случае следует сосредоточиться на конфиденциальности и целостности, в то время как приоритетным моментом для систем управления является их доступность. При этом утечка данных или атака шифровальщика (пример атаки на информационную систему) может остановить работу компании, но уязвимый IoT-модуль, подключённый к системе водоснабжения или жизнеобеспечения (элемент системы управления), создаёт непосредственную угрозу жизни и здоровью.

Коммерциализация кибератак в значительной степени усугубляет проблему: пока инструменты для поиска уязвимых IoT-устройств и перехвата управления доступны за относительно небольшие деньги, любой злоумышленник может купить их и арендовать облачную инфраструктуру, чтобы получить удобную среду для проведения атак. В результате становится практически невозможно предсказать, когда и где будут происходить атаки, угрожающие не только непрерывности бизнеса, но и жизни общества и людей, а также понять, кто будет их осуществлять.

Взгляд Toshiba

Мы в Toshiba видим свою миссию в том, чтобы, поддерживая непрерывность бизнеса в условиях цифровой трансформации, создавать защищённое от угроз безопасное общество. Это требует создания баланса между удобствами использования IoT и появляющимися при этом угрозами. Прежний подход к безопасности, ориентированный на оборону, требует пересмотра, поскольку охраняемый периметр теперь включает в себя не только информационные системы, но и системы управления, как сказано выше.

Систематизировав свой опыт в области обеспечения безопасности, разработчики Toshiba создали инновационный проект, направленный на обеспечение отказоустойчивости и стабильности устройств IoT. Это новая концепция безопасности промышленного IoT получила название Security Lifetime Protection.

Чтобы рассказать подробнее, о чём речь, начнём несколько издалека. Один из важнейших принципов управления безопасностью информационных систем — внедрение в практику разработки устройств цикла Шухарта-Деминга — PDCA, Plan-Do-Check-Action, включающего оценку ситуации, предотвращение, обнаружение и принятие контрмер. Концепция Security Lifetime Protection для IIoT базируется именно на этой методике.

В разработанной Toshiba системе цикл PDCA применяется на каждом этапе разработки продукта. За реализацию отвечает платформа для мониторинга уязвимостей и инцидентов. Используя её, можно установить правила реагирования на инциденты, приоритеты и политики управления рисками, повысив таким образом эффективность восстановления в случае проблем с безопасностью. Помимо этого, платформа позволяет проводить тренировки для сотрудников, отвечающих за информационную безопасность.

Принцип «безопасность по замыслу» используется в Toshiba на всех стадиях разработки, начиная с этапа проектирования. В результате в готовом продукте обязательно присутствуют решения, обеспечивающие его безопасность, а каждая итерация цикла PDCA улучшает эти характеристики.

Центр кибербезопасности Toshiba Group

Реализация концепции Security Lifetime Protection предполагает, что за безопасность продуктов отвечают не только их разработчики, но и подразделения, непосредственно обеспечивающие кибербезопасность. Центр кибербезопасности Toshiba объединяет группы реагирования на инциденты в области компьютерной безопасности (CSIRT) и специализированное подразделение, основная функция которого —обработка инцидентов в области безопасности продуктов (PSIRT).

Центр кибербезопасности взаимодействует другими поставщиками защитных решений в Японии и других странах, а также выступает в качестве посредника при взаимодействии обособленных подразделений Toshiba. Такая структура взаимодействия позволяет CISO быстро принимать решения по поводу крупных инцидентов безопасности, которые могут повлиять на работу компании и клиентов, использующих наши продукты.

Эволюция цифровой трансформации

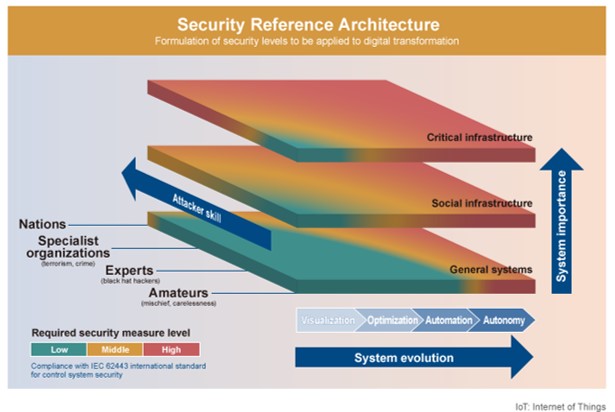

Создание описанной организационной структуры — лишь часть стратегии Toshiba. Мы разработали эталонную архитектуру безопасности, расширив классификацию, предусмотренную стандартом IEC62443.

Помимо систем общего назначения и критически важных систем, мы выделили несколько уровней, соответствующих эволюции IoT:

• визуализация,

• оптимизация,

• автоматизация,

• автономия.

Такое разделение позволяет реализовывать проекты с оптимальным балансом между стоимостью и безопасностью.

Важность промышленного IoT классифицируется в зависимости от масштаба рисков безопасности, их социальной значимости, стоимости информационных активов:

• системы общего назначения;

• социальная инфраструктура;

• критическая инфраструктура.

Уровни мер безопасности, которые должны применяться к продукту, устанавливаются с учётом ступени эволюции этих систем и навыков потенциальных злоумышленников.

Зелёная зона слева обозначает уровень безопасности, требуемый международным стандартом IEC62443, а цветовая гамма справа — уровень безопасности, определяемый компанией Toshiba, исходя из степени развития системы.

Также мы ввели понятие глубокой обороны, которое объединяет защитные меры по двум направлениям:

• Глубина — безопасность приложений, прошивок, межплатформенного ПО и аппаратных средств;

• Ширина — безопасность взаимодействия IoT с внешним миром, управляемыми устройствами, оборудованием и управляющими системами.

Перекрывая несколько уровней безопасности в «ширину» и «глубину», мы получаем возможность обнаруживать и блокировать атаки на начальных стадиях до того, как они смогут нанести вред.

Мы постоянно совершенствуем защиту, сравнивая её с эталонной архитектурой безопасности. Это даёт возможность создавать эффективные модели для клиентских систем.

Среди наших разработок — шлюзы, автоматические блокирующие вредоносные подключения атакующих с сохранением возможности обмена данными с доверенными сетями, системы обнаружения угроз на базе искусственного интеллекта, а также инновационные устройства, повышающие защищённость сети даже при использовании устаревшего небезопасного оборудования.

Каковы практические следствия?

Социальная инфраструктура становится всё более управляемой и интеллектуальной, но одновременно возрастает её уязвимость к кибератакам. Мы считаем, что обеспечение кибербезопасности устройств IoT — критически важная задача, и решаем её, используя накопленный опыт и разработанные в Toshiba технологии. Проведённые в рамках новой концепции безопасности организационные реформы позволяют создавать продукты, которые можно использовать для социально значимых объектов инфраструктуры, не опасаясь действий преступников.