Существуют различные формы шпионажа. В случае, когда страны шпионят друг за другом, офицер разведки обычно находится и работает в посольстве враждебной страны, находясь под защитой дипломатического иммунитета. Но иногда офицер разведки внедряется на территорию противника под выдуманным именем с придуманной легендой, один или даже с семьей, такой шпионаж носит незаконный характер.

Фактически, сбор информации от врага редко выполняется самим разведчиком, а скорее существует некий агент, который имеет доступ к необходимой информации. При таком раскладе офицер разведки становится просто «обработчиком» (сотрудником по ведению дела) информации, полученной от агентов. Потенциальные агенты — это люди, мотивом для которых служат один из или комбинация (временами все вместе) таких факторов как «Деньги» «Эго», «Идеология», «Компромисс» (acronym MICE: Money, Ideology, Compromise and Ego, согласно одной из теорий мотивации для шпионов).

Следуя хронологическому порядку, рассмотрим историю криптографии через призму известных событий, лиц и оборудования.

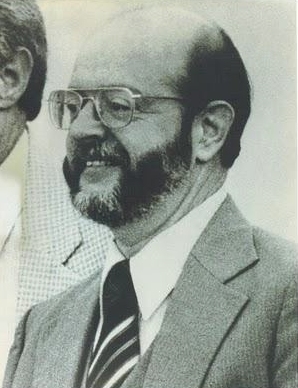

Джон Уокер / John Walker 1967-1985

Главный мичман военно-морского флота Джон Энтони Уокер (28 июля 1937 — 28 августа 2014 года), работая в ВМС США специалистом по связям с общественностью, начал шпионить на стороне Советского Союза.

За 17 лет сотрудничества с Советами, он смог передать им тысячи секретных документов, чем скомпрометировал шифровальные машины США, такие как KL-7, KL-47 и KW-7. В итоге это позволило СССР расшифровывать не менее миллиона конфиденциальных документов. Джону была выдана камера Minox C для того, чтобы он мог фотографировать секретную документацию и ключевые материалы.

Minox-C — это субминиатюрная камера (для пленки размером 8 x 11 мм), являлась преемницей Minox B, разработана была в Германии. На протяжении многих лет миниатюрные камеры Minox славились в мире шпионских штучек, вплоть до самых 90 годов, когда закончилась Холодная война. Minox-C была в производстве с 1969 по 1978 год, на смену ей пришла еще более миниатюрная Minox LX.

Фотоаппарат был 8 сантиметров в длину, 2,8 в ширину и всего 1,5 сантиметра толщиной и легко умещался в ладони. Он имел четырех линзовый объектив, позволявший фокусировать с близкого расстояния. Камера Minox отлично подходила для фотографирования документов, писем, книжных страниц и конвертов, но ее трудно было использовать незаметно от окружающих. Затвор громко щелкал, камеру нужно было держать двумя руками, и ей требовалось хорошее освещение — не лучшие условия для шпионской фотографии

На первый взгляд, Minox C похожа по дизайну на Minox B. Однако было несколько существенных отличий. Селеновый фотоэкспонометр Minox B был заменен на сернисто-кадмиевый фоторезистор, присутствует справа на передней части камеры (маленький квадрат).

Кроме того, камера была уже с электронным затвором, а не механическим. Для выполнения функции закрыть/открыть требовалась батарея, она устанавливалась в отсеке справа от датчика освещенности. В результате габариты камеры были значительно больше Minox В.

В закрытом состоянии габариты камеры составляли 120 x 27 x 15 мм, что на 2 см длиннее Minox B. Такие размеры наделили Minox C званием самой большой субминиатюрной камеры, когда-либо созданной Minox. Тем не менее она имела преимущества перед Minox B. Например, при открытии и закрытии камеры пленка продвигалась только тогда, когда фотография была действительно сделана, в то время как в Minox B пленка продвигалась каждый раз при закрытии. Объектив Minox C имел диафрагму с фиксированным значением f / 3.5 и дистанцией фокусировки от 20 см до бесконечности. Начиная с 1969, и завершая 1978 годом было выпущено 173 594 единиц оборудования.

Слева располагался диск для выбора светочувствительности пленки со шкалой по стандарту DIN (с 6 DIN до 27 DIN). Диск по центру служил для ручной регулировки выдержки (1/15 и 1/1000 секунд). Minox C имела электронный затвор, который был соединен с экспонометром слева. Установка переключателя затвора в положение A (автоматически) позволяло экспонометру контролировать время экспозиции, то бишь выдержку.

Чтобы избежать размытости при движении, вызванной медленными скоростями затвора, камеру оснастили устройством «контроль скорости». В автоматическом режиме экспозиции (A) при выдержке ниже 1/30 секунды загорался LED (индикатор медленной скорости).

Справа на камере находился диск с циферблатом для настройки расстояния (фокусировки). Поскольку Minox C — шпионская штука и должна была помещаться в кулак — она обладала макрообъективом, который хорошо фокусировался на объектах на расстоянии как можно ближе к 20 см. Как и Minox B, видоискатель и объектив располагались в нескольких сантиметрах друг от друга.

Процесс замены пленочного картриджа выглядел довольно просто. Сначала необходимо было выдвинуть камеру обычным образом, как будто для снимка, после вытянуть несколько больше, пока не станет видно углубление, большим пальцем надавить на углубление, что в свою очередь разблокировало бы камеру. После откинуть крышку корпуса камеры и открыть кассету для пленки.

Если имелась пленка, камеру необходимо было перевернуть вверх дном, пока не выпадет пленочный картридж. Бралась новая пленка из защитного контейнера и помещалась в камеру. Камера закрывалась.

Аксессуары:

Возвращаясь к Уокеру. В 1955 году он приступил к службе в ВМС США, мотивируемый таким фактором как «Деньги», успешно завербовался шпионом СССР зимой 1967 года. За 17 лет, вплоть до выхода на пенсию в 1983 году, Джон передавал Советам информацию с ключами, шифровальные материалы к криптомашинам KL-47, KW-7 и другим. Вознаграждением за службу являлись несколько тысяч долларов в месяц. Позже он запоручился помощью Джерри Уитворта (офицер флота), с 1973 года совместно с ним, позже в 1984 году старшим братом Артуром и сыном Майклом — служили на «благо» СССР. Закончилось все глупо, чета Уокеров рассорились на почве злоупотребления алкоголем и насилия и разошлись. Уокер не выплачивал алименты жене и Барбара подала на него в суд, заодно и сдала властям его подпольную деятельность. Уокер принял решение сотрудничать с властями, заключил сделку и признал свою вину. Страдая от сахарного диабета и рака горла, Джон Уокер умер в тюрьме 28 августа 2014 года. К слову материалы, предоставленные Джоном Уокером и его шпионской группировкой, позволила СССР построить аналог KL-7.

Ричард Осборн / Richard Osborne 1982-1983

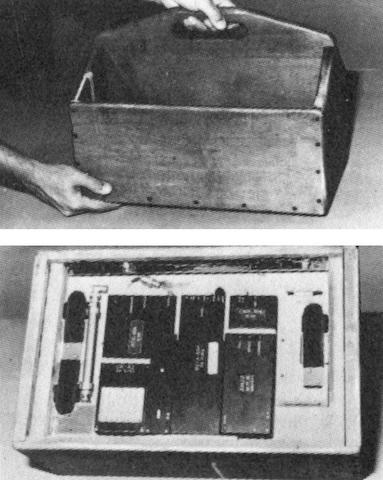

7 марта 1983 года Ричард Осборн, который только что был назначен первым секретарем посольства США в Москве, был пойман российской секретной службой КГБ на горячем — при эксплуатации сложного радиолокационного спутника RS-804 в одном из парков Москвы.

Во время «холодной войны» RS-804 использовался американскими оперативниками во многих странах, которые считались враждебными к США, такими как Куба, Восточная Германия (DDR), Польша и Советский Союз (СССР). Однако проблема с СССР заключалась в том, что Москва находилась на самом пределе зоны покрытия спутника MARISAT. В июне 1981 года тесты показали, что RS-804 нельзя надежно использовать из Москвы. Комплекты были возвращены в США.

Комплект RS-804 был усовершенствован специалистами из ЦРУ, через два года он был возвращен на московскую станцию для тестирования. К концу 1982 года российская секретная служба КГБ стала замечать перехват сигналов на спутники США MARISAT, которые, как полагалось, поступали из парков и лесов в СССР.

Между тем, Ричард Осборн — мужчина 40 лет, был дипломатом в посольстве США с августа 1982 года и жил в Москве с женой и двумя дочерьми 6 и 8 лет. Он был назначен Первым секретарем в министерстве экономики.

7 марта 1983 года Осборн собирался протестировать улучшенное устройство, во время прогулки в парке с семьей. Он отправился на открытое место в Парке Победы на Поклонной горе и установил устройство, скрытое внутри своего портфеля, таким образом, чтобы «видеть» спутник. Затем Осборн начал передачу.

Понятное дело, ему было неизвестно, что за ним и его семьей ведется слежка КГБ, Осборны еще ранее попали под подозрение и как только в КГБ получили подтверждение, что передача сигналов действительно ведется из его портфеля, он был арестован. Грубо говоря Ричард был пойман на горячем. В его портфеле был обнаружен сложный передатчик спутниковой связи RS-804, спрятанный под двойным дном. Устройство было настроено на 311,15 МГц в УВЧ диапазоне: спутниковый канал связи MARISAT.

В портфеле Осборна были обнаружены заметки, написанные на специальной водорастворимой бумаге. Для КГБ это стало последним доказательством того, что Осборн действительно являлся шпионом, а не дипломатом. После ареста Осборн (который имел дипломатический иммунитет) был освобожден и объявлен персоной нон грата за «действия, несовместимые с дипломатическим статусом». Затем его выслали за пределы Советского Союза.

Поздней осенью 1982 года советская контрразведка среди тысяч радиосигналов выявила кодированные передачи в режиме быстродействия, следовавшие из района Москвы на ИЗС «Марисат-3». В начале 1983 такие радиосигналы повторились дважды. Это резидентура ЦРУ продолжало настойчиво проверять условия прохождения радиосигналов из Москвы. Четвертая конспиративная радиопередача, которую провел первый секретарь американского посольства Ричард Осборн из Филевского парка Москвы, стала для Центрального разведуправления роковой. Не помогло ни то, что резидентура замыслила представить его поход в парк как семейную прогулку, ни то, что комплект радиоаппаратуры был упрятан в хозяйственную сумку.

Сложный миниатюрный радиоприемник RS-804 был тщательно исследован и сфотографирован КГБ, получил кодовое название PHOBOS или ФОБОС (ФОБОС), а информация была передана дружественным службам в такие страны, как Куба, Польша и ГДР. Позднее КГБ изъяли еще несколько таких устройств в Афганистане в 1988 году.

RS-804 представлял собой модульную конструкцию, благодаря которой можно было использовать радиоприемник или его модули в различных конфигурациях и без проблем прятать. Ширина самого «толстого» модуля составляла 19 мм, что было идеально для укрытия устройства внутри портфеля или в предмете мебели. Некоторые детали использовались с аналогичным радиоприемником CDS-501.

Радиоприемник CDS-501

Модули радиоприемника CDS-501

1. Трансивер RT-804

Приемопередатчик L-образной формы, размером 100 х 188 мм. Он имел два разъема для подключения к другим модулям: один для подключения устройства шифрования CK-42 (2), второй для соединения с аккумуляторным блоком / блоком питания / зарядным устройством. Кроме того, сверху предусмотрен разъем под антенну.

Передатчик работал в СВЧ диапазоне 300 МГц, ВЧ усилителя передатчика имело 10 Вт выходной мощности. Он подходил для использования с американскими спутниками MARISAT и FLTSATCOM. Устройство, которое было перехвачено КГБ, было настроено на 311,15 МГц; восходящая линия земной станции спутника MARISAT. Известно, что следующие частоты FLTSATCOM (спутниковая связь флота) использовались ЦРУ для передачи данных, все в узкополосных FM / данных:

- 243.000 — 244.000 MHz

- 251.000 — 269.000 MHz

- 292.000 — 317.000 MHz

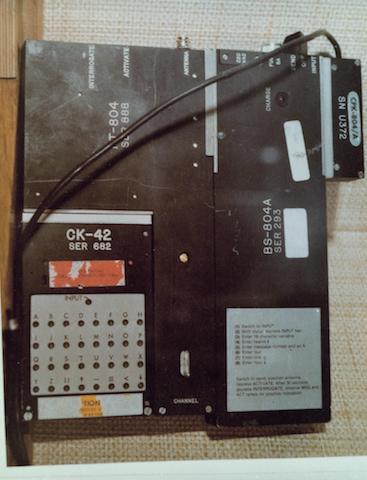

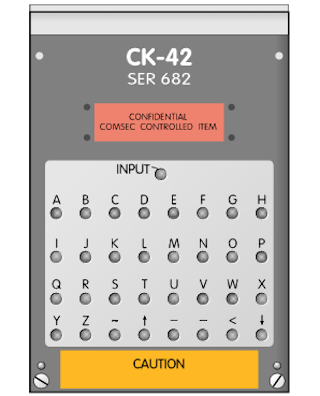

2. Шифровальное устройство CK-42

Криптомодуль или шифровальное устройство являлось самой маленькой частью набора. Его габариты составляли 100 х 68 х 18 мм, а вес — всего 160 грамм. Он подключался к L-образному трансиверу, легко отсоединялся что позволяло загружать данные извне. CK-42 обозначен как «Confidential COMSEC Controlled Item».

CK-42 хранил во внутренней памяти сообщения длиной до 1579 символов, зашифрованные ключом шифрования в 19 символов, этот ключ предоставлялся на отдельном листе. Вероятнее всего, для каждого сообщения использовался новый ключ.

Сообщения вводились посредством маленькой клавиатуры, 32 кнопки, расположенные в 4 строки, 8 столбцов, плюс отдельная кнопка INPUT наверху. Из-за небольшого размера устройства, нужно было использовать стилус для ввода данных. При максимальной загрузке радиопередача проходила за 20 секунд.

Алгоритм шифрования, который используется CK-42, в настоящее время неизвестен. Этот криптомодуль использовался как составляющая часть в CDS-501, устройство ЦРУ для коммуникации с агентами на близком расстоянии.

Одним из технологических новшеств было миниатюрное электронное устройство SCRAC, первое из большого семейства. Раннюю версию устройства под название «Buster» выдали Дмитрию Полякову, генералу военной советской разведки (ГРУ), который сам предложил свои услуги в Нью-Йорке и получил от ФБР кодовое имя «Цилиндр». В ЦРУ надеялись, что новое устройство облегчит Полякову связь с ними и позволит не попасть в поле зрения КГБ. Это была переносная система связи, состоящая из двух портативных базовых станций, каждая размером с коробку для обуви, и аппаратом для агента, который можно было спрятать в кармане. С помощью крохотной клавиатуры, размером в 4 квадратных сантиметра, агент должен был сначала зашифровать текст, а затем ввести это цифровое сообщение. Как только данные были загружены — в Buster помещалось полторы тысячи символов, — агенту следовало оказаться в радиусе 300 метров от базовой станции и нажать кнопку отправки. Базовая станция была переносной, ее можно было оставить возле окна или в машине, агенту только следовало сообщить, где примерно она находится.

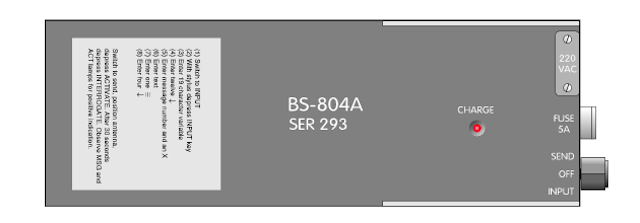

3. Блок питания BS-804A

Блок питания являлся самой габаритной частью системы, 69 x 180 мм. Сюда входил набор NiCd-батарей, а также блок питания переменного тока (PSU), который также использовался в качестве зарядного устройства. Система могла работать либо от батарей, либо от сети переменного тока.

Блок питания подключался к трансиверу через разъем в левом верхнем углу. Имелся селектор MODE: трехпозиционный поворотный переключатель, который можно было установить в положении SEND, OFF или INPUT. В правом верхнем углу находилось гнездо для пульта дистанционного управления. Показанный на рисунке блок питания был сконфигурирован для сети переменного тока 220 В, это обозначено маленьким тегом на верхнем краю.

Сверху блока питания была небольшая лампа CHARGE, которая загоралась при подключении к сети переменного тока (батареи NiCd заряжались). Инструкция по эксплуатации — как доказательство простоты пользования устройством.

4. Пульт дистанционного управления CPK-804 / A

Небольшое устройство дистанционного управления подключалось к гнезду в правом верхнем углу блока питания. С его помощью к устройству подключался внешний (проводной) переключатель активации.

Антенна

Антенна с круговой поляризацией — самая длинная и самая тонкая составляющая устройства. Ее габариты — 310 x 310 мм.

ICF-2001D

ICF-2001D представлял собой портативный LW, MW, SW и FM-приемник, лучший по приему на коротких волнах портативный приемник, когда-либо созданный именитой японской фирмой Sony (1980 год). Хотя это и был коммерчески доступный продукт, он сумел сыграть важную роль и в международном шпионаже.

Sony ICF-2001D

Габариты ICF-2001D — 29 x 16 x 5 см, запитывалось устройство двумя батарейками AA и тремя батарейками D типа. Сверху — телескопическая антенна, спереди — цифровой индикатор. ICF-2001 мог также запитываться от внешнего адаптера 4,5 В постоянного тока (или от батареек). Как альтернатива можно было использовать 12-вольтовый адаптер, что позволяло пользоваться радиоприемником в автомобиле. Существовало три базовые версии данного устройства, кроме того по меньшей мере пять моделей для разных стран с различными стандартами частоты и напряжения. Устройство полностью покрывало диапазоны LW и MW в AM, а также УКВ в ЧМ (87-108 МГц). Но фактической «целью» этого радиоприемнка являлся радиовещательный диапазон КВ. Такие радиоприемники, как Sony ICF-2001D и Grundig Satellit 2000, были очень популярны в 1980 годах, позволяли слушать международные трансляции.

Благодаря довольно компактному размеру, высокой чувствительности и возможности запитки от батареек ICF-2001D использовался как инструмент восточноевропейских шпионов, работающих в западноевропейских странах во времена «холодной войны». Часто такие агентства как КГБ, ГРУ и Штази давали своим западным шпионам деньги, на покупку вот такого приемника в местных магазинах.

При помощи приемника шпионы прослушивали восточноевропейские станций, работающие в диапазоне коротких волн. Скрытые в числах секретные послания и инструкции для шпиона расшифровывались с помощью One-Time Pad. Сразу же после расшифровки посланий он уничтожался — миссия считалась выполненной. Послания отправлялись обратно в шпионский центр курьером, через «мертвые почтовые ящики» (тайники, предназначенные для секретной пересылки сообщений агентов).

Ярким примером использования ICF-2001D в международном шпионаже является серия дел против граждан США в период с 2001 по 2009 год. В домах субъектов, шпионивших за США для Кубы, ФБР обнаружило Sony ICF- 2010 (американская версия ICF-2001D).

Первое дело — это дело против Аны Белен Монтес (28 февраля 1957 год), которая работала в Военной разведке США (DIA) и занимала пост старшего кубинского аналитика. С 1985 года и до ее ареста в 2001 году она шпионила на стороне Кубы, успев передать кубинцам множество документации и конфиденциальную военную информацию.

Перед арестом, 21 сентября 2001 года, ФБР при обыске квартиры Аны обнаружило доказательства использования One-Time Pade (OTP) на ноутбуке. Был найден приемник Sony, служивший для приема One-Time Pade (OTP) сообщений с кубинских станций, настроенных на 7887 кГц. Ана получила четкую инструкцию от Кубинской разведывательной службы (CuIS) уничтожить данные на ноутбуке после использование — но так и не успела этого сделать. В результате ФБР удалось заполучить OTP сообщение.

Автор книги «Искусство шпионажа» Кит Мелтон, изучающий историю разведок всего мира, писал, что она использовала Sony ICF-2010 (эквивалентом ICF-2001D в США). В подробном документе 2010 года исследователь Дирк Райманантс объяснил, как ФБР удалось взломать нерушимый OTP-шифр из-за недостатков кубинских процедур. Признав себя виновной в шпионаже, Монтес была приговорена в октябре 2002 года к 25 годам лишения свободы без возможности условно-досрочного освобождения.

Сбой коммуникаций, позволивший взломать совершенную систему кубинского шпионского агентства

Соединенные Штаты являлись основным внешним объектом для Кубинской разведывательной службы (CuIS). Поэтому неудивительно, что сотрудники и агенты CuIS, набираемые и контролируемые CuIS в Соединенных Штатах, являлись важными объектами контрразведывательных усилий ФБР. За последние годы ФБР было раскрыто несколько важных операций. Связующим звеном этих дел являлся именно тот факт, каким образом агенты получали свои оперативные сообщения. И почему, несмотря на использование нерушимой криптографической системы кубинцами, ФБР удалось расшифровать некоторые из этих оперативных посланий, и в последствии предоставить как доказательства на суде.

Ошибки в процедуре передачи сообщений CuIS — вот что способствовало обвинению, аресту и осуждению подпольных агентов.

Так Ана Белен Монтес (и еще пару агентов) была обвинена федеральным прокурором, в ее деле значилось: «Монтес коммуницировала с Кубинским разведывательным управлением при помощи зашифрованных сообщений и полученных ею инструкций с Кубы, при передаче использовался коротковолновой диапазон».

Хотя и использовался общий метод получения оперативных сообщений и инструкций от CuIS агентами, не он стал причиной, приведшей к расследованиям, слежкам и, в конечном счете, аресту шпионов. Именно ошибки во время операций сыграли определяющую роль в данных делах. Таким образом криптографическая система, считающаяся совершенно безопасной, выступила «обвинителем» и предоставила доказательства шпионажа. Сами шпионы были отнюдь не глупыми людьми, скорее даже образованными интеллектуалами. Так как же работала эта совершенная система и что привело к ее провалу?

Обычный метод, используемый CuIS для связи со своими агентами в Соединенных Штатах, заключался в передаче зашифрованных сообщений при помощи мощных коротковолновых передатчиков, расположенных на Кубе. Сообщения представляли собой серии из чисел надиктованных голосом или при помощи азбуки Морзе.

Ана Монтес / Ana Belén Montes 1985-2001

Старший кубинский аналитик Ана Белен Монтес (28 февраля 1957 года) 16 лет работала в Управлении разведки США (DIA), когда ее арестовали в 2001 году по подозрению в шпионаже для кубинцев. В ее вещах ФБР нашло приемник Sony ICF-2001D, ноутбук Toshiba и доказательства использования шифров OTP. Ана Белен Монтес училась в Университете Вирджинии, получила диплом специалиста международных отношений, закончила магистратуру в Университете Джона Хопкинса. В 1985 году она начала работать в Министерстве юстиции в Вашингтоне. Ее откровенное мнение и высказывания о политике США относительно латиноамериканских стран привлекло внимание кубинских чиновников. Вскоре после этого Монтес была завербована CuIS. В 1985 году Монтес подала заявку на получение должности в Управление разведки (DIA). На протяжении многих лет она была ведущим аналитиком по кубинским вопросам, имела доступ к секретной информации.

В 1996 году один из сотрудников сообщил в службу безопасности, что, по его мнению, Монтес может быть связана с кубинской разведкой. Дело не пошло далее «доноса», однако, четыре года спустя ФБР занялось поиском кубинского агента в Вашингтоне, этот же чиновник связался с ФБР и… началось расследование.

В том же году Ана получила указания от CuIS приобрести ноутбук, с ним она получила компьютерные дискеты для расшифровки радиосообщений и рассылок от CuIS. Для прослушивания сообщений, транслируемых на кубинской станции «Atencion», использовался коротковолновой радиоприемник. Передаваемый ряд числ расшифровывался на ее компьютере в читаемый текст с помощью дискет от CuIS. Каждое радиосообщение состояло из 150 групп, по пять цифр каждая, это был типичный формат «Atencion».

Также Монтес получила дискеты и для шифрования полученных сообщений, секретной информации. Зашифрованные послания она сохраняла на других дискетах, после чего передавала их сама (или посредством кого-то) своему «проводнику». Ей было поручено использовать программу «WIPE» (безопасное удаление файлов) каждый раз, когда она расшифровывала или шифровала что-то на своем ноутбуке. Для организации встреч «по обмену дискетами», она звонила на пейджер, используя телефонные карточки (для передачи конкретного сообщения использовались определенные заранее коды пейджера).

ФБР удалось собрать достаточное количество доказательств против Аны. Во время обыска квартиры Монтес был обнаружен ноутбук, а его жесткий диск — скопирован. Во время анализа копии жесткого диска удалось восстановить значительную часть удаленной информации. ФБР было найдено фрагменты инструкций о том, как получать зашифрованные сообщения. Стало ясно, что Монтес получала сообщения и расшифровывала их на своем компьютере.

Удобство и скорость vs безопасность.

Но что пошло не так? Использование компьютера агентом для коммуникаций — первая главная ошибка, допущенная CuIS. Ни один компьютер не защищен на 100%, ведь информация часто хранится во временных файлах или swap. Данные остаются на жестком диске, даже после удаления. Хотя в инструкции от CuIS обязательным пунктом и было указано использование программы WIPE, Ана, по-видимому, не запускала программу постоянно или программа в какой-то момент не сработала корректно. Нельзя все же назвать это ошибкой агента, скорее это процессуальная ошибка CuIS. Обеспечить меры предосторожности наивысшего уровня, а не полагаться на строгое следование процедур безопасности со стороны агента — было прямой задачей CuIS. Более того, использование компьютера в шпионско-подпольных целях — уже плохая идея. И даже если агент и полностью «очистит» свой компьютер, может ведь забыть полностью удалить информацию на дискете или флеш-накопителе.

Дальнейший анализ показал вторую ошибку CuIS. Жесткий диск содержал данные, состоящие из 150 групп с 5 цифрами в каждой. В архивах ФБР уже хранились перехваченные сообщения идентичные по структуре, потому не составило труда определить, что данная информация поступала с кубинской станции «Atencion».

Непонятен оставался тот факт, почему CuIS отдали предпочтение «программному обеспечению» взамен самой надежной системе ручного шифрования. «Ручной» процесс обработки данных на протяжении многих лет доказывал преимущества one-time pad — легкость и безопасность уничтожения (например, сжигание) доказательств, без следов. С цифровыми носителями процесс обстоял гораздо сложнее. Да и процесс ручного дешифрования очень прост в освоении и применении. Чтобы расшифровать сообщение, состоящее из 150 групп, потребовалось бы не более 30-40 минут.

Случай с Аной Белен ясно показывает, как вы можете превратить совершенно безопасную схему шифрования с помощью «карандаша и бумаги» в небезопасное компьютерное приложение. Разумеется, кубинская разведка не совсем осознавала тот факт, что переход с ручного на программное шифрование требует решения многих новых проблем для обеспечения полной безопасности метода. Это яркий пример неумелого соединения нерушимого метода и небезопасного его применения на ПК.

В 1 части статьи были использованы такие источники Crypto Museum, Рэм Красильников «Призраки в смокингах. Лубянка против американских дипломатов-шпионов.», Андрей Троицкий «Знак шпиона».

Спасибо, что остаетесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4 RAM).

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 ТВ от $249 в Нидерландах и США! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?

Источник