Сведения о новом типе атак, которым в той или иной степени подвержены почти все современные процессоры (особенно чипы Intel) нарастают словно снежный ком. Сложно назвать область IT-индустрии, которая оказалась не затронута проблемой. Облачные платформы, операционные системы, браузеры, компиляторы, разработчики виртуальных машин и так далее. Мы уже рассказывали о реакции Intel, AMD, ARM, Google и Microsoft. Теперь коснёмся некоторых других компаний.

Множество информаторов ресурса AppleInsider из числа сотрудников Apple сообщают, что компания уже внесла в декабрьскую версию своей операционной системы macOS 10.13.2 ряд исправлений, призванных обойти уязвимость процессоров Intel, позволяющую получать защищённые данные ядра ОС. Эти меры должны закрыть большинство, если не все проблемы, связанные со спекулятивным исполнением команд современными чипами.

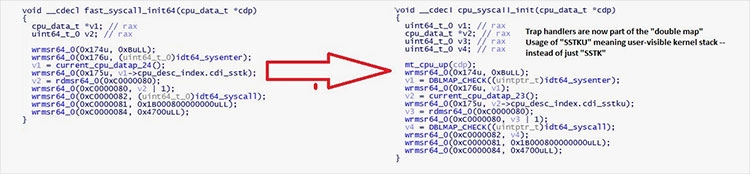

Разработчик Алекс Ионеску (Alex Ionescu) также обнаружил изменения в коде macOS, призванные исправить проблему, и назвал их Double Map. Источники AppleInsider, как и господин Ионеску, сообщают, что дополнительные изменения будут внесены в macOS High Sierra 10.13.3. Ранние тесты журналистов показали, что заметной потери производительности между macOS High Sierra 10.13.1 и 10.13.2 нет, по крайней мере в пользовательских задачах на MacBook Pro 2017.

Вполне возможно, исправлений для macOS окажется недостаточно, чтобы избавить все продукты Apple от вероятных атак. По крайней мере, компания ARM заявила, что большинство её современных процессоров Cortex-A подвержены уязвимостям с условным именем Spectre, а некоторые — и атакам Meltdown. Дело в том, что в iOS-устройствах используются однокристальные системы Apple A, основанные на архитектуре ARM, и им наверняка тоже понадобятся некоторые изменения на уровне ОС, чтобы залатать потенциальные дыры. Возможно, как и в случае с macOS, Apple уже внесла некоторые из них в последних обновлениях безопасности мобильной платформы. В зависимости от глубины модификации стандартных ядер ARMv8 в кристаллах Apple, количество необходимых заплаток может отличаться.

Считается, что наиболее серьёзный урон с точки зрения производительности понесут от внедрения заплаток не рядовые пользователи, а облачные службы вроде Amazon EC2, Microsoft Azure и Google Compute Engine. Amazon дала официальный комментарий, отметив, что почти все серверы Amazon EC2 за исключением небольшого процента уже получили заплатки, а остальные получат в ближайшие часы. Компания рекомендует для полноценной защиты пользователям её сервисов также обновить свои операционные системы.

Google, которая до сих пор предоставляла наиболее развёрнутые и полные комментарии по проблеме, сообщила, что в её облачных платформах почти все продукты и службы уже получили заплатки от уязвимостей и не требуют участия клиента, а Google Compute Engine, Kubernetes Engine, Cloud Dataflow и Cloud Dataproc помимо действий самого программного гиганта нуждаются также в некоторых действиях пользователей — инструкции даны на соответствующей странице.

Microsoft тоже сообщила, что большая часть инфраструктуры Azure уже защищена от обсуждаемых ошибок. Некоторые части платформы на момент заявления всё ещё обновлялись и требовали перезапуска пользовательских виртуальных машин для ввода в действия заплаток безопасности. Учитывая раскрытие сведений об уязвимостях раньше условленного срока, Microsoft ускорила планы по форсированному обновлению, и сейчас уже Azure должна получить полную защиту. Компания подчёркивает, что большинство пользователей не заметить ощутимого падения производительности благодаря тому, что её специалисты оптимизировали CPU и системы ввода-вывода. Но небольшое количество клиентов могут заметить некоторое снижение скорости сети, которое можно преодолеть, включив бесплатно Azure Accelerated Networking.

Обновлений операционных систем должно быть достаточно, чтобы избавить пользователей от большей части угроз, связанных со спекулятивным исполнением команд процессорами. Тем не менее, если ОС не получила заплатки или залатана частично, атака на машину может происходить даже посредством зловредного кода JavaScript. По словам Mozilla, внутренние тесты показали, что особые методы атак и анализа данных действительно позволяют веб-приложению считывать приватную информацию из памяти системы. В полной мере этот новый класс атак ещё исследуется ведущими специалистами по безопасности в мире и сама компания трудится в этом направлении, но уже в версии Firefox 57 были внесены ряд довольно грубых изменений, призванных минимизировать вероятность таких угроз. В будущем компания надеется создать более удачные способы борьбы с уязвимостью.

Текущая стабильная версия браузера Google Chrome тоже включает функцию Site Isolation, которая устраняет проблему, помещая каждый сайт в отдельное адресное пространство — активировать её нужно вручную. Но уже 23 января выйдет версия Chrome 64, в которой будут внесены дополнительные меры защиты от уязвимости, а в будущем поисковый гигант предложит новые заплатки. К сожалению, всё это, по словам Google, может сказаться на производительности.

Microsoft тоже представила обновления для браузеров Internet Explorer, Microsoft Edge, операционных систем Windows 7, 8.1 и 10, а также SQL Server. Компания предупредила на специальной странице для IT-специалистов, что обновление может не установиться, если в системе используется несовместимый антивирус (она работает над этой проблемой с разработчиками антивирусов). Кстати, Microsoft подтверждает, что её заплатки оказывают некоторое влияние на производительность, но добавляет, что большинство пользователей этого не ощутит. Результат может отличаться в зависимости от поколения процессора, производителя и архитектуры.

Среди крупных компаний, задействованных в области виртуализации, официальные патчи для закрытия некоторых из потенциальных уязвимостей своих продуктов выпустила, например, VMware. Обновления уже доступны для vSphere ESXi, Workstation Pro, VMware Fusion Pro.

Вопроса влияния уязвимостей на производительность коснулся и известный разработчик решений на основе Linux — Red Hat. Компания рассмотрела только проблему в приложении к чипам Haswell, Broadwell и Skylake. В обычных задачах пользовательского уровня влияние редко превышает 2 %; в HPC-нагрузках может достигать 5 %; при работе виртуальных машин Java, аналитике баз данных и DSS (Decision Support System) падение может составлять 7 %. Наконец, в задачах с частым переключением между ядром ОС и пользовательским пространством, в базах данных OLTP и некоторых других нагрузках составляет 8–12 %. Таким образом, всё больше компаний уверяет, что обычным пользователям вряд ли стоит сильно беспокоиться о производительности систем, получивших защитные обновления.

Источник: 3DNews