2018 год начался неважно для IT-индустрии: широкой общественности (а значит и преступности) стало известно об архитектурных уязвимостях, которые затрагивают в той или иной степени почти все современные процессоры, оснащённые блоком предсказания ветвлений, и в теории позволяют злоумышленникам получить доступ к защищённым данным. Уязвимости, ставшие известными широкой общественностью под именами Meltdown и Spectre (в девичестве: CVE-2017-5715, CVE-2017-5753 и CVE-2017-5754), характерны, например, почти для всех процессоров Intel, выпущенных за последние 20 с лишним лет.

Усложняет ситуацию и то, что выпущенные уже заплатки не только в той или иной степени замедляют системы, но и приводят к нестабильности, над чем участники рынка работают сейчас не покладая рук. И хотя в своих заявлениях относительно проблемы ведущие компании постоянно подчёркивают, что пока им неизвестны успешные случаи использования этих методов атак злоумышленниками, такая ситуация, похоже, продлится недолго. И об этом, по мнению специалистов из компании Fortinet по кибербезопасности, следует думать уже сейчас.

Её подразделение FortiGuard Labs отслеживает усилия киберпреступников по разработке новых атак, предназначенных для использования широко известных уязвимостей. Согласно старому отчёту Fortinet Threat Report за второй квартал 2017 года, 90 % организаций сталкиваются с попытками злоумышленников использовать дыры в безопасности, заплатки для которых были выпущены три года или ещё раньше. Даже спустя 10 лет после выявления уязвимостей 60 % фирм по-прежнему регистрируют соответствующие атаки.

Частота, с которой киберпреступники пытаются воспользоваться известными уязвимости, постоянно растёт, а эпидемии эксплойтов WannaCry и NotPetya служат прекрасными примерами необходимости как можно раньше латать уязвимые системы. Вот почему Fortinet начала бить тревогу, недавно узнав об одних из самых масштабных из когда-либо выявленных уязвимостей, затрагивающих практически каждый процессор, разработанный с 1995 года производителями чипов Intel, AMD и ARM.

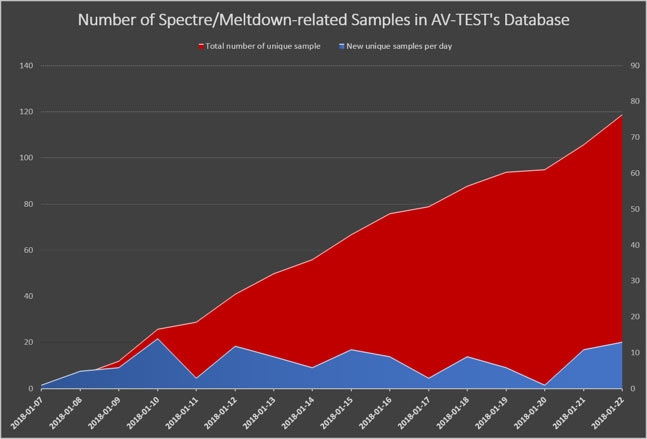

Другие участники сообщества кибербезопасности тоже обеспокоены: например, с 7 по 22 января исследовательская группа в AV-Test обнаружила 119 новых образцов, связанных с попыткой использовать уязвимости Meltdown и Spectre. FortiGuard Labs проанализировала все общедоступные образцы, что составляет около 83 %, и определила, что все они основаны на опубликованном Google исходном коде с доказательством концепции. Другие 17 процентов не были переданы специалистам, потому что находятся под NDA или недоступны по каким-то иным причинам.

В Fortinet выявлено уже несколько основных образцов зловредов, рассчитанных на Meltdown и Spectre:

- Riskware/POC_Spectre;

- W64/Spectre.B!exploit;

- Riskware/SpectrePOC;

- Riskware/MeltdownPOC;

- W32/Meltdown.7345!tr;

- W32/Meltdown.3C56!tr;

- W32/Spectre.2157!tr;

- W32/Spectre.4337!tr;

- W32/Spectre.3D5A!tr;

- W32/Spectre.82CE!tr;

- W32/MeltdownPOC.

График AV-Test показывает экспоненциальный рост обнаруженного вредоносного кода, нацеленного на использования уязвимостей Meltdown и Spectre

По мнению Fortinet, одной из ключевых проблем с устранением уязвимостей Meltdown и Spectre — помимо того факта, что затронуты процессоры в сотнях миллионов устройств, работающих в домашних или бизнес-средах — является то, что разработка программного исправления, которое бы надёжно закрыло возможность недобросовестного использования принципа спекулятивных вычислений, чрезвычайно сложна. Intel недавно пришлось рекомендовать не использовать пока заплатки против уязвимостей, потому что они приводят к проблемам перезагрузки и нестабильности.

Поэтому организациям необходимо не только своевременно обновлять свои операционные системы, но и использовать дополнительные экраны безопасности вроде антивирусов, умеющих выявлять новые образцы вредоносного кода.

Источник: 3DNews