Разведчики и люди, занимающиеся промышленным шпионажем, с помощью специального оборудования могут с расстояния в несколько сотен метров перехватить информацию с монитора своей цели. А почти в любую плату компьютера, в кулер или в настенные часы можно встроить устройство перехвата.

Вместе с экспертами АКБ «Барьер» разбираемся, как защитить государственную тайну, коммерческую тайну и конфиденциальную информацию с помощью ЗАРМ, специальных исследований, аттестации объектов и поиска «жучков».

Компания работает в этой отрасли более 15 лет и занимается аттестацией различных объектов – в том числе Счётной палаты РФ, Генпрокуратуры и Министерства юстиции.

Зачем нужна защита?

На днях Gartner представил 10 главных стратегических трендов в информационных технологиях на 2024 год и далее. В список вошло «Непрерывное управление киберуязвимостью (CTEM)». Количество ботов для кибератак во всём мире растёт.

Эксперты отмечают, что хакеров интересуют финансовые организации и масс-медиа, что злоумышленнки атакую государственные сервисы и телекоммуникационные компании. Например, по некоторым данным около 40% атак в июне были направлены на государственные структуры, а треть – на транспортную отрасль.

Атаки сокращаются, но становятся сложнее. Хакеры используют инструменты на основе искусственного интеллекта, в том числе специально для них и созданные.

В августе Россия оказалась на 10-е место в мире по количеству кибератак, хотя год назад занимала третье место. На долю страны приходилось 9% попыток нарушить работу ИТ-инфраструктуры.

Как в текущих условиях защищать информацию, составляющую государственную тайну? Ответ кажется очевидным – отключиться от сети, снизив тем самым риски. И они, действительно, снизятся – но никогда не будут равными нулю. К тому же, возникнет проблема с взаимодействием между компьютерами, всё же информацию нужно не только обрабатывать, но и обмениваться ей.

То, что вы читаете на мониторе прямо сейчас, с помощью специализированного оборудования можно выяснить с расстояния в несколько сотен метров. Если быть точнее, то по каналу ПЭМИН – побочного элеткромагнитного излучения и наводок – можно перехватить информацию:

-

с дисплеев с расстояния до 1 500 метров,

-

с принтеров – со 100-150 метров.

Когда мы говорим о принтерах, то имеем в виду возможность получения информации, которую они печатают – то есть злоумышленники могут скопировать любые секретные документы, если они просто будут напечатаны обычным принтером.

Всё это делает актуальным разработку защищённых автоматизированных рабочих мест. И да, в большинстве случаев они будут работать без подключения к интернету – либо автономно, либо в локальной сети.

Подобные инструменты необходимы:

-

министерствам и иным органам власти,

-

конструкторским бюро,

-

предприятия ОПК и не только,

-

любые коммерческим организациям, которые работают с государством или с технологиями, которые они хотят защитить от конкурентов.

Как обычный системный блок и монитор превращаются в ЗАРМ

Для работы с государственной тайной и конфиденциальной информацией нужны, по сути, те же персональные компьютеры, что обычно стоят на вашем рабочем месте или дома. К ним предъявляются те же требования от пользователей в плане скорости и удобства. Однако, они должны соответствовать требованиям безопасности ФСТЭК России – Федеральной службы по техническому и экспортному контролю.

В числе таких требований – снижение до определённого предела расстояния, на котором перехват информации может быть осуществлён без доступа к оборудованию.

Побочные электромагнитные излучения – электромагнитные поля, которые создают компоненты вычислительной техники. Задача разработчиков защищённых автоматизированных рабочих мест заключается в том, чтобы «запереть» эти поля внутри машины.

Для этого используется целый комплекс мероприятий и подходов.

Во-первых, необходимо правильно подобрать корпус для системного блока с монитором или моноблока. Предпочтение отдаётся корпусам из металла с минимальным количеством отверстий. Из-за этого сложно сделать стоечный сервер в защищённом исполнении – возникают проблемы с вентилированием оборудования.

Следующий этап – усиление защиты с помощью специальных материалов:

-

плёнки,

-

фольга,

-

специальные краски.

Кроме того, неиспользуемые порты нужно закрыть с помощью заглушек. Всё это позволяет экранировать устройство, не позволяя ПЭМИ выскользнуть наружу «в руки» злоумышленников.

И на финальном (при удачном его исходе) этапе проводится специальное исследование. Если же защита не соответствует требованиям, приходится возвращаться на предыдущие этапы и дорабатывать оборудование.

Как проводятся исследования

Специальное исследование проводится не только в случае с собственным производством ЗАРМ, но и по заказу – то есть организация обращается к экспертам с просьбой проверить соответствие требованиям к информационной безопасности и выдать документ, подтверждающий это.

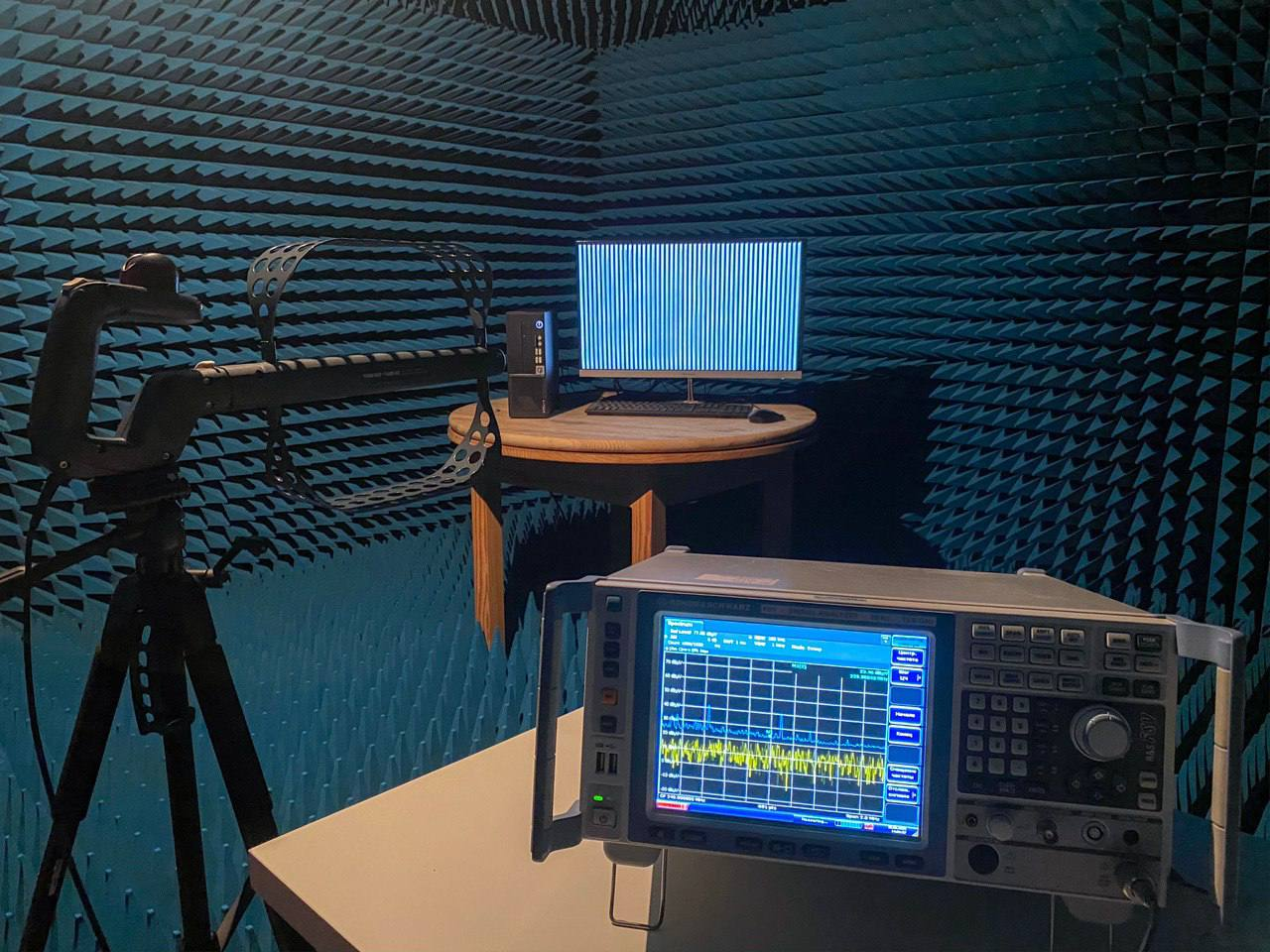

Исследование позволяет выяснить, есть ли узлы в технике, от которых исходит достаточно мощное побочное электромагнитное излучение, чтобы его можно было перехватить. Здесь понадобится различное оборудование для замеров, а также специальные условия – например, безэховая камера.

Безэховые камеры применяются для сложных видов радиоизмерений. То есть когда измерениям присуща присуща избирательность по типу излучения – внутренние или внешние, по уровню сигнала, по различным корреляционным, временнЫм, частотным, поляризационным параметрам. Также есть экранированные камеры, которые нужны, чтобы отсутствовали радиосигналы снаружи.

Исследованиям и проверкам подлежат не только компьютеры, которые собираются АКБ «Барьер», но и компьютерное и серверное оборудование, с которым приходят клиенты с целью удостовериться в их безопасности. И один из основных инструментов, который помогает исследовать каждый компонент, это рентгеновский контроль.

В любом оборудовании и его компонентах могут быть установлены миниатюрные устройства для перехвата информации. Чтобы убедиться, что таких устройств нет, нужно разобрать оборудование до плат, осмотреть визуально, проверить с помощью различных инструментов, в том числе – просветить рентгеном.

Достаточно ли «железа»?

Благодаря доработке ПК и проведении исследований и проверок наши специалисты помогают заказчику удостовериться в том, что информацию не перехватят ни удалённо, ни с помощью «жучков». Но мало проверять компьютеры: нужно убедиться в том, что в помещении, в котором будет происходить работа с защищаемыми данными, нет других скрытых устройств. Например:

-

в громкоговорителях,

-

кулерах,

-

кофе-машинах,

-

настенных часах,

-

и даже в мебели.

С помощью различного оборудования и мобильной лаборатории специалисты проводят аттестацию режимных помещений, к которым относятся кабинеты руководителей и их заместителей, топ-менеджеров, а также кабинеты для режимных переговоров.

А поскольку технические средства – далеко не единственный способ получить информацию, и злоумышленники активно используют, например, социальную инженерию, проверке подлежат и сотрудники предприятий – персонал и администрация.

Итоги

АКБ «Барьер» занимается аттестацией самых разных объектов, включая объекты Счётной палаты РФ, Генпрокуратуры России, Министерства сельского хозяйства, юстиции, а также ситуационные центры. Конечно, для этого нужны лицензии от ФСБ и ФСТЭК – все эти лицензии у компании есть.

Если у вас есть вопросы на тему разработки защищённых АРМ, специальных проверок и исследований, аттестации объектов информатизации – задавайте их в комментариях. Предоставим ответы от специалистов, если эти ответы не будут нарушать законодательство и не будут составлять коммерческую тайну.