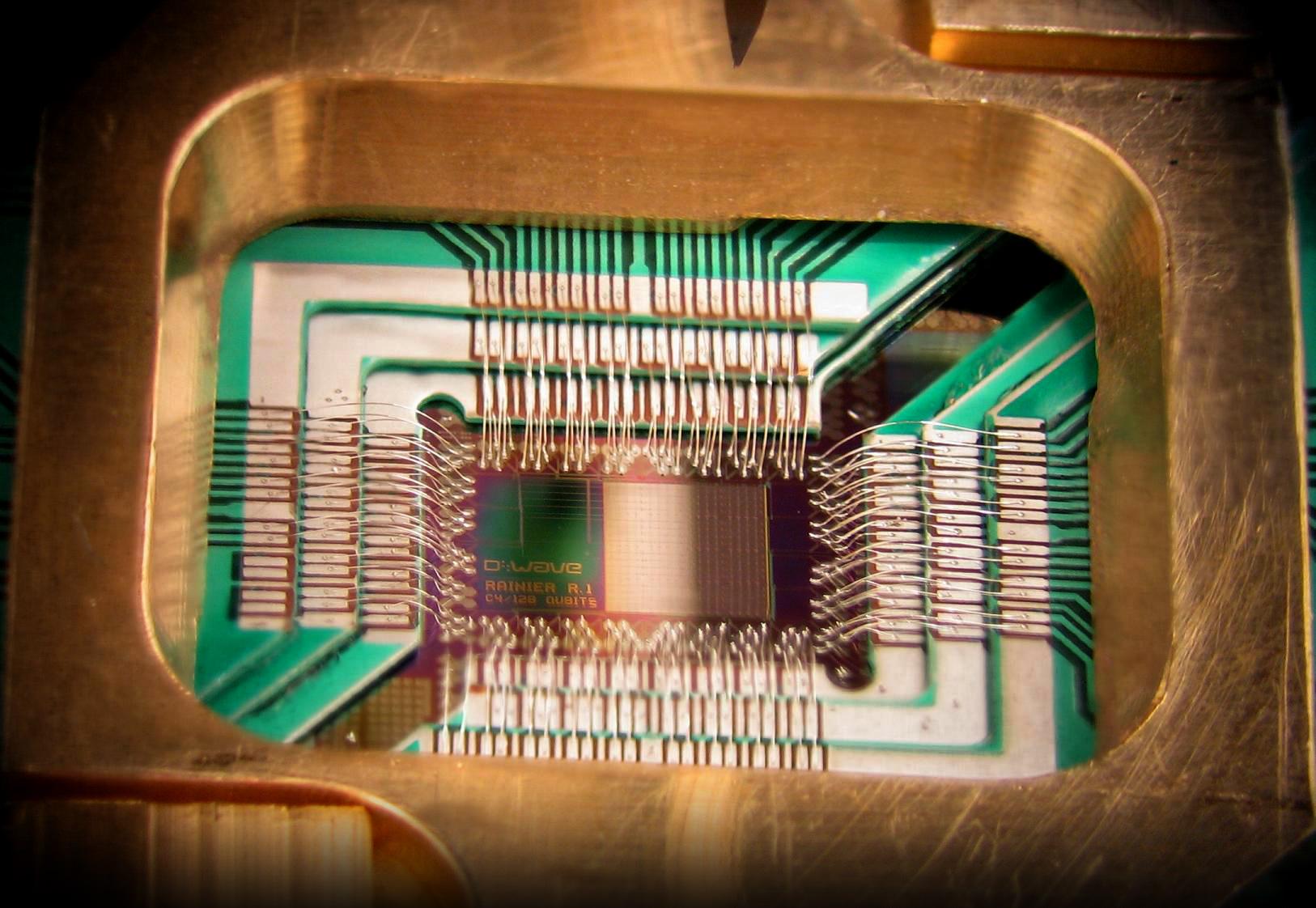

Национальный институт стандартов и технологий (National Institute of Standards and Technology, NIST) на днях обратился к общественности с просьбой помочь в решении проблемы, которую представители самого института называют «надвигающейся угрозой информационной безопасности». Речь идет о том, что квантовые компьютеры, прототипы которых уже работают, в будущем смогут легко взламывать любые коды шифрования, которые используются для защиты информации.

Представители НИСТ просят у специалистов по кибербезопасности, ученых и обычных пользователей устроить брейнсторминг по вопросу «постквантовой криптографии», алгоритмов, которые были бы недоступными и для квантовых компьютеров. Запрос организации официально зарегистрирован в Федеральном Реестре.

НИСТ занимается тем, что вместе с Американским национальным институтом стандартов (ANSI) участвует в разработке стандартов и спецификаций к программным решениям, используемым как в государственном секторе США, так и имеющим коммерческое применение. Основная миссия института -обеспечение инновационной и индустриальной конкурентоспособности США путём развития наук об измерениях, стандартизации и технологий с целью повышения экономической безопасности и улучшения качества жизни.

В целом, проблему, очерченную НИСТ, действительно можно назвать очень серьезной. Дело в том, что сейчас большинство традиционных криптосистем опираются на проблемы факторизации целых чисел или же задачи дискретного логарифмирования. Но такие задачи легко разрешить на мощных квантовых компьютерах, которые работают с алгоритмом Шора.

Стоит отметить, что термин «постквантовая криптография» вполне устоявшийся. Он обозначает часть криптографии, которая останется актуальной и при появлении квантовых компьютеров и квантовых же атак. В целом, постквантовая криптография основывается на пяти различных подходах, которые могут решить проблему квантовых атак. Вот эти подходы:

1. Криптография, которая основана на хэ-функциях. Здесь речь идет, например, о подписи Меркла с открытым ключом на основе хэш-дерева. Сам метод был предложен Ральфом Чарльзом Мерклом в 1979 году. Уже тогда он считал свою идею интересной альтернативой цифровым подписям RSA и DSA. Проблемой метода является то, что для любого открытого ключа на основе хэш-функции есть ограничение на количество подписей, которые можно получить из соответствующего набора закрытых ключей. Поэтому метод и не использовался. О нем вспомнили только тогда, когда речь зашла о системах, устойчивых к квантовым компьютерам;

2. Криптография, основанная на кодах исправления ошибок. Этот метод считается одним из наиболее перспективных. Классическим примером можно считать схемы шифрования McEliece и Niederreiter;

3. Криптография, основанная на решетках. Еще один перспективный метод. Здесь примером можно считать Ring-Learning with Errors, а также NTRU и GGH;

4. Криптография, основанная на многомерных квадратичных системах. Этот способ был предложен в 1996 году, он представляет собой подпись с открытым ключом Жака Патарина HFE;

5. Шифрование с секретным ключом. А здесь речь идет о шифре Rijndael, предложенном в 1998 году и впоследствии переименованном в AES (Advanced Encryption Standard).

Как уже говорилось выше, несмотря на то, что квантовые вычисления находятся в зачаточном состоянии, решить проблему надежности криптографических методов в этой сфере нужно уже сейчас. Перенимают квантовые идеи и классические компьютеры.

Дастин Муди (Dustin Moody), математик из НИСТ, подтверждает сказанное, говоря, что сейчас главная задача — разработка новых методов шифрования для хранимой и передаваемой информации. «Мы хотим заменить три существующих криптографических стандарта НИСТ, которые могут быть наиболее уязвимыми с точки зрения воздействия криптографических вычислений», — говорит Муди. Эти стандарты — FIPS 186-4, NIST SP 800-56A и NIST SP 800-56B.

У общественности есть почти год на подачу своих идей. Прием их заканчивается в ноябре следующего года. После этого НИСТ будет рассматривать поступившие заявки. Предложения, которые соответствуют стандартам постквантовой криптографии, заданным НИСТ, будут озвучены на открытом семинаре в 2018 году.

Источник