Но как оказалось, не так осторожны производители аппаратного обеспечения ПК. Компания Duo Security провела исследование в сфере обновления программного обеспечения пяти самых популярных производителей ПК: HP, Dell, Acer, Lenovо и Asus. Результаты показали, что перечисленные компании не обеспечивают должную безопасность своей продукции. Найденные слабые места позволяют хакерам захватить процесс обновления и установить вредоносный код.

Исследователи лаборатории Duo обнаружили, что все пять производителей, известные как OEM (OEM, Original Equipment Manufacturers) поставляли компьютеры с предустановленными апдейдерами (updaters), имеющими как минимум одну уязвимость с высокой степенью риска. Она предоставляет хакеру возможность удаленно запускать вредоносный код и получать полный контроль над системой. По словам исследователей — это наиболее благоприятные условия для незаконного проникновения, которые не требуют от хакеров особых навыков. Подробнее об исследованиях уязвимостей можно прочесть в оригинале отчета (формат PDF).

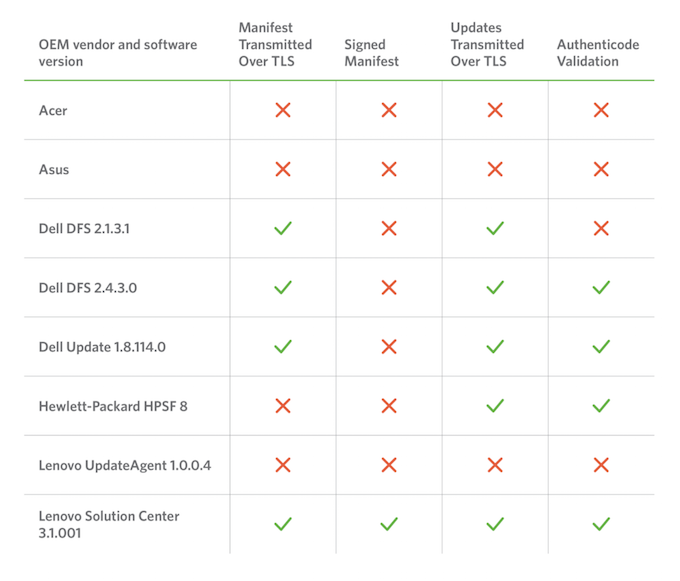

Персональные компьютеры производителей OEM имели разные недостатки по безопасности (поставка обновления через протокол HTTP, отсутствие подтверждений и подписей файлов обновления). Проблемы позволяют злоумышленникам проводить атаку и перехватывать файлы обновления, заменяя их вредоносными программами.

Из отчета Duo Security:

Достаточно поразить одну незначительную часть программного обеспечения, чтобы свести на нет эффективность многих, а то и всех средств защиты. Персональный фаервол и безопасный просмотр файлов просто бессильны, пока производители OEM наносят им ущерб предварительно установленным программным обеспечением.

Манифесты многих производителей не имеют цифровых подписей — файлы апдейтера необходимо затягивать с сервера и устанавливать. Злоумышленники могут перехватить не подписанные манифесты, если они передаются ненадежно. Затем они либо удаляют важные файлы обновления с манифеста (начисто лишая пользователя апгрейда), либо добавляют вредоносные файлы в список. Последнее встречается в случаях, когда производители не подписывают файлы обновления, тем самым позволяя злоумышленникам вставлять свои собственные, не подписанные файлы. Некоторые манифесты содержат встроенные команды, необходимые для выполнения обновления. Но хакер может просто добавить встроенную команду для установки и запуска его вредных файлов.

Исследователь Duo Security Даррен Кемп (Darren Kemp) считает:

Есть множество способов злоупотребления командно-вводными ошибками. И многое из того, что не может сделать администратор, можете сделать пользователь (через встроенные команды в манифесте).

Пять рассмотренных производителей взяты лишь для примера. В своем отчете ученые отмечают, что на основе исследований в целом надежность защиты ПК всех производителей вызывает сомнения. Что правда, они более благосклонны к компании Apple, полагая, что их апдейтер может быть более закрытым. Поскольку компания слишком щепетильно относится к вопросам безопасности и не устанавливает на свои машины посторонние Bloatware (функционально избыточное и ресурсоемкое программное обеспечение).

Как говорит Кемп:

Это один из тех случаев, когда «каменная стена вокруг сада» Apple работает. Вы получаете (только) программное обеспечение Apple… они контролируют все остальное.

Производители ПК устанавливают инструменты обновления на компьютер, такие как: обновления драйверов и обновления функционально избыточного и ресурсоемкого программного обеспечения, предварительно устанавливаемого на машину при покупке. Bloatware может представлять что угодно — от месячной пробной версии стороннего программного обеспечения до рекламного ПО, которое отправляет рекламу в браузер, когда пользователь переходит с одного сайта на другой. В некоторый случаях апдейтеры направляют на сайты OEM для загрузки обновлений. Но также они отправляют компьютеры на страницы сторонних производителей программного обеспечения для получения обновлений.

Ученые обнаружили 12 уязвимостей у пяти упомянутых производителей. Каждая из компаний имеет хотя бы одну уязвимость с высокой степенью риска в своих апдейтерах, что предоставляет возможность удаленного выполнения кода.

| Производитель | Описание уязвимости | Степень риска | Статус производителя | CVE (общие уязвимости и воздействия) |

| НР | HPSA сервис (HP активатор) именованный канал уязвимости | Высокая | Исправлена в самой последней версии | Не определен |

| Апдейтер HPSF атака предварительной загрузки DLL | Средняя | Исправлена в самой последней версии | Не определен | |

| HP Support Framework выполнение произвольного кода | Высокая | Уязвимость исправлена 13 апреля 2016 г. HP не обеспечил CVE, как и публично не уведомил потребителей | Не определен | |

| Открытое перенаправление у HP.com | Низкая | Исправлено 31 марта 2016 г. | ||

| Обход направляющего/проверка происхождения в локальных обработчиках HTTP-сервера | Низкая | Не смотря на письма, все еще не исправлено | ||

| Отсутствие проверки подписи в HPDIA Downloads | Средняя | Не смотря на письма, все еще не исправлено | ||

| Уязвимость перенаправления HPDIA Downloads | Средняя | Не смотря на письма, все еще не исправлено | ||

| Asus | Выполнение произвольного кода Asus LiveUpdate | Высокая | Обновление не предлагается производителем. Баг составляет более 125 дней | CVE-2016-3966 |

| Локальное расширение привилегий Asus Giftbox | Средняя | Обновление не предлагается производителем. Баг составляет более 125 дней | CVE-2016-3967 | |

| Acer | Выполнение произвольного кода | Высокая | Обновление не предлагается производителем. Баг составляет более 45 дней | CVE-2016-3964 |

| Выполнение произвольного кода | Высокая | Обновление не предлагается производителем. Баг составляет более 45 дней | CVE-2016-3965 | |

| Lenovo | Выполнение произвольного кода LiveAgent | Высокая | Поражение программного обеспечения будет устранено с системы в конце июня 2016 г. | CVE-2016-3944 |

Из пяти производителей OEM, апдейтеры Dell оказались наиболее безопасными. Хоть компания не подписывает свои манифесты, она отправляет их вместе с файлами обновления через защищенные протоколы HTTPS. Правда ученые нашли проблемы в последней версии другой программы обновления компании для Dell Foundation Services. Но по-видимому, специалисты Dell обнаружили уязвимости раньше и уже самостоятельно их исправили.

Hewlett-Packard тоже набрала достаточно очков. Компания передает обновление через HTTPS, а также проверенные обновления. Но она не подписала свои манифесты. И в случае одного компонента программы для загрузки файлов, она не в состоянии гарантировать проверку. Взломщик может загрузить не подписанный вредоносный файл на компьютер и предложить пользователю его запустить. С учетом проблемы перенаправления НР, хакер способен перенаправить компьютер пользователя на вредоносный URL. Далее взломщик с легкостью загружает вредоносный код и обманом заставляет пользователя запустить его.

Ученые исследовали два апдейтера Lenovo — Lenovo Solutions Center и UpdateAgent. Первый был одним из лучших рассматриваемых. Зато второй оказался одним из худших. Оба манифеста и файлы обновления передавались в открытом виде и апдейтеры не подтверждали подпись файлов.

В компании Acer попытались сделать все правильно. Но не уточнили, что апдейтер должен проверять подписи. Он также не подписал свои манифесты, позволяя взломщику добавлять вредоносные файлы в манифесты.

Но в Asus дела обстояли еще хуже. Его апдейтер был настолько плохим, что ученые даже назвали его «удаленное выполнение кода, как сервис». По сути, он представляет собой встроенную возможность вводить вредоносный код, будто специально для хакеров. Asus передает подписанные файлы обновления и манифесты через HTTP вместо HTTPS. И хотя манифест зашифрован, алгоритм хеширования MD5 раскрыт (состоит из слов «Asus Live Update»).

По мнению исследователей, использование HTTPS и подписей значительно улучшило бы безопасность ПК компаний. Также особую роль играет своевременное и эффективное информирование, в случае возникновения проблем. У компаний Lenovo, HP и Dell есть прямые каналы для сообщения о проблемах безопасности связанных с их программным обеспечением. Тогда как компании Acer и Asus таких каналов не имеют.

Производители по-разному отреагировали на результаты исследований. HP уже исправили наиболее серьезные уязвимости. Lenovo пошло путем простого удаления уязвимого программного обеспечения из поврежденных систем. Компании Acer и Asus до сих пор не дали ответа, когда они собираются устранить проблемы.

Со слов Стива Манзьюика (Steve Manzuik), директора по исследованиям безопасности Duo Labs:

В Asus сказали, что они все исправят в течение месяца. Но затем они отсрочили дату на неопределенное время…